Cyberbezpieczeństwo w przemyśle

Marcin Bieńkowski print

Rok 2017 okazał się, jak do tej pory, najgorszym rokiem pod względem liczby cybernetycznych ataków na systemy przemysłowe. Jak podaje raport przygotowany przez zespół specjalistów z firmy Kaspersky Lab – Kaspersky Lab Industrial Control Systems Cyber Emergency Response Team (Kaspersky Lab ICS CERT), w 2017 r. zidentyfikowano 322 poważne luki w systemach automatyki wykorzystywanych w infrastrukturze przemysłowej.

Największa liczba słabych punktów zidentyfikowana została w sektorze energetycznym (178), systemach sterujących procesami produkcyjnymi w różnych przedsiębiorstwach (164), w systemach zaopatrzenie w wodę (97) i w transporcie (74). Ponad połowa tych luk (194) zidentyfikowana została jako luki odpowiadające wysokiemu lub krytycznemu poziomowi ryzyka.

Powyższe dane umieszczone w raporcie, pochodzą z komputerów i systemów chronionych przez produkty firmy Kaspersky Lab, które zespół Kaspersky Lab ICS CERT kategoryzuje jako elementy infrastruktury przemysłowej. W grupie tej znalazły się m.in. komputery z systemem Windows, które pełnią jedną lub kilka poniższych funkcji [1]:

- nadzorcze serwery sterowania i pozyskiwania danych (SCADA),

- serwery przechowywania danych,

- bramy danych,

- komputery stacjonarne inżynierów i operatorów,

- komputery mobilne inżynierów i operatorów,

- interfejs człowiek-maszyna (HMI).

W grupie tej znajdują się również komputery pracowników oraz komputery administratorów sieci kontroli przemysłowej i systemów automatyki, w tym twórców oprogramowania, którzy rozwijają aplikacje dla systemów automatyki przemysłowej.

Ataki na infrastrukturę przemysłową

Obserwowana w 2017 r., zwiększona liczba ataków na infrastrukturę przemysłową związana jest z tym, że sieci przemysłowe w coraz większym stopniu przypominają sieci korporacyjne. W efekcie, krajobraz zagrożeń systemów automatyki przemysłowej upodabnia się do krajobrazu zagrożeń dla systemów korporacyjnych. Z raportu firmy Kasperski Lab wynika, że w pierwszej połowie 2017 r. w systemach automatyki przemysłowej wykryto około 18 000 różnych modyfikacji szkodliwego oprogramowania należącego do ponad 2500 różnych rodzin.

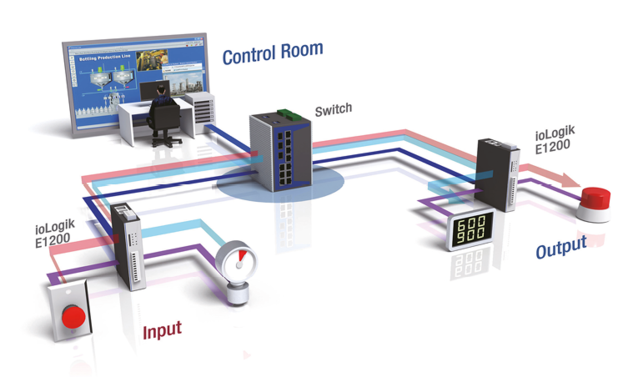

Obecnie najbardziej narażone na cyberataki są przemysłowe systemy sterowania, nazywane też systemami ICS (Industrial Control Systems), i przede wszystkim wchodzące w ich skład systemy SCADA (Supervisory Control And Data Acquisition), DCS (Distributed Control System) oraz różnego typu wykorzystywane przez te systemy elementy wykonawcze. Tutaj przede wszystkim wymienia się, ze względu na ich specyfikę, sterowniki programowalne PLC, komputery przemysłowe, systemy sterowania maszyn, w tym panele sterownicze HMI (Human Machine Interface).

W przypadku komputerów, które tworzą infrastrukturę przemysłową, głównym źródłem infekcji jest w tej chwili Internet. Przyczyniają się do tego takie elementy, jak interfejsy dostępu między sieciami korporacyjnymi a przemysłowymi, co prawda mocno ograniczonego, ale jednak istniejącego, do Internetu z sieci przemysłowych oraz połączenia komputerów w sieciach przemysłowych z Internetem za pośrednictwem sieci operatorów telefonii komórkowej za pośrednictwem modemów USB, przemysłowych ruterów Wi-Fi ze wsparciem transmisji danych 3G/LTE. Jak zauważa Kaspersky Lab, osoby atakujące często wykorzystują niewielkie programy ładujące napisane w języku JavaScript, Visual Basic Script lub Powershell, a także w językach skryptów systemów CAD i MES, które są uruchamiane przy pomocy odpowiednich parametrów z wiersza poleceń i mogą być uruchamiane przez sterowniki PLC lub systemy sterujące maszynami.

|

Bezpieczeństwo zakładu zależy od współpracy zespołów IT i OT Naruszenia zabezpieczeń kluczowych systemów zdarzają się coraz częściej. Skutkiem stałego zwiększania liczby urządzeń i rozpowszechniania rozwiązań IoT jest wzrost liczby potencjalnych celów ataków hakerskich. Dlatego tak ważne jest wprowadzanie zabezpieczeń dla wszystkich obszarów i zasobów. Urządzenia zabezpieczające powinny być instalowane w obrębie całej infrastruktury, w tym także na brzegu sieci. Polityka bezpieczeństwa firm produkcyjnych musi obejmować spójne zasady w odniesieniu do urządzeń, sieci i systemów oraz określać procesy ścisłej współpracy zespołów IT i OT w celu podnoszenia bezpieczeństwa zakładu jako całości. Taka współpraca to dla organizacji kompleksowy wgląd w zagrożenia pochodzące z różnych kierunków.

Jednym z głównych wyzwań, jakie stoją przed osobami zarządzającymi infrastrukturą współczesnych systemów automatyki jest zapewnienie bezpiecznego, zdalnego dostępu serwisowego do urządzeń i aplikacji pracujących na obiekcie. W realizowanych przez nas projektach wykorzystujemy do tego celu funkcjonalne i sprawdzone rozwiązanie ASEM Ubiquity, dedykowane dla IIoT, zgodne z międzynarodowymi normami dot. cyberbezpieczeństwa IEC 62443. ASEM Ubiquity zapewnia bezpieczny, zdalny dostęp serwisowy do każdego urządzenia pracującego na obiekcie, umożliwiając np. podgląd wizualizacji, ale też aktualizację oprogramowania, diagnostykę, przeglądy systemów itp. W połączeniu z prostotą uruchomienia i funkcjonalnym zarządzaniem prawami dostępu do systemu, ASEM Ubiquity stanowi optymalne rozwiązanie dla użytkowników poszukujących bezpiecznych metod zdalnego |

Kto przeprowadza ataki

Według danych amerykańskiej agencji rządowej ICS-CERT, cyberataki na przemysłowe systemy automatyki mają przede wszystkim spowodować szkody majątkowe i ograniczyć lub uniemożliwić produkcję. Działania te zwiane są zarówno z tzw. haktywizmem, jak i grupami hakerów działającymi na rzecz jakiegoś państwa. Haktywiści związani są przede wszystkim ideologicznie (nie są zwykle ich członkami) z organizacjami społeczno-ekologicznymi i organizują ataki np. na firmy powodujące zanieczyszczenie środowiska, dostarczające broń w rejon konfliktów czy na agencje rządowe. Ataki te mają na celu wymuszenie działań, związanych z rezygnacją z jakiejś niekorzystnej dla środowiska inwestycji czy zaprzestaniem dostaw broni, o które walczy dana organizacja społeczna.

Z kolei działania inspirowane i opłacane przez jakiś rząd, są elementem prowadzonych od lat przez wywiady wielu państw działań cyberwojennych (patrz ramka: Cyberwojna, co to takiego? Przykładem, który bardzo dobrze pokazuje, jak wygląda współczesna wojna w cyberprzestrzeni, jest opis ataku opublikowany w raporcie wydanym przez Niemieckie Federalne Biuro Bezpieczeństwa Informacji (BSI). Atak miał miejsce jesienią 2014 r., a jego celem był jeden z niemieckich zakładów hutniczych. Atak, który ostatecznie spowodował fizyczne zniszczenie wielkiego pieca, rozpoczął się od klasycznego spear-phishingu, czyli ukierunkowanego, nadanego tylko do konkretnych osób w firmie maila z załącznikiem zawierającym złośliwe, przygotowane specjalne na tę okazję oprogramowanie. Celem ataku były sterowniki PLC firmy Siemens kontrolujące produkcje hutniczą. Przestawiony został system sterowania temperaturą pieca, w taki sposób, że jego dolna granica była chłodzona, a część bardzo intensywnie grzana. W następstwie anomalii temperaturowych piec pękł.

Innym przykładem cyberwojny jest atak, który miał miejsce w 2017 r., a jego ofiarą padło kilka instytucji państwowych w Czechach i Norwegii. Za atakiem tym stali najprawdopodobniej rosyjscy hakerzy z grup APT 28 i APT 29, które to grupy związane są z GRU i FSB. Powodem ataku były wspólne polsko-norwerskie i polsko-czeskie strategiczne projekty gazowe zagrażające Gazpromowi. Nie był to co prawda bezpośredni atak na strukturę przemysłową, ale pokazuje wyraźnie, że w cyberprzestrzeni trwa cały czas bezpardonowa walka o wpływy i możliwość wyeliminowania przemysłowej infrastruktury przeciwnika.

Energetyka i systemy krytyczne

Z punktu widzenia każdego państwa, infrastruktura elektroenergetyczna jest infrastrukturą krytyczną pozwalającą na prawidłowe funkcjonowanie nie tylko samej gospodarki, ale również społeczeństwa. Bez dostępu do energii oraz jej nośników nie działałaby żadna spośród kluczowych gałęzi przemysłu, nie funkcjonowałby także transport, a miasta mogłyby zamienić się w obszary bezprawia. To dlatego infrastruktura energetyczna znalazła się na celowniku hakerów związanych z wywiadami obcych państw, którzy w głównej mierze odpowiadają za ataki na tego typu systemy.

Co więcej, sektor energetyczny jest jedną z pierwszych branż, która zaczęła szeroko stosować cyfrowe systemy automatyki, i obecnie należy do najbardziej skomputeryzowanych branż przemysłowych. Incydenty naruszenia cyberbezpieczeństwa oraz ataki ukierunkowane na zakłady energetyczne, jakie miały miejsce na przestrzeni kilku ostatnich lat, wymuszają obligatoryjne stosowanie środków w zakresie cyberbezpieczeństwa dla systemów technologii operacyjnej i sieci przemysłowej OT (Operational Technology), wykorzystanych w energetyce.

W tym kontekście warto wspomnieć o działaniach najbardziej znanej rosyjskojęzycznej grupy hakerskiej Crouching Yeti, posługującej się też nazwą Energetic Bear lub Dragonfly. Crouching Yeti to powstałe w 2010 r. ugrupowanie określane jako grupa typu APT (Advanced Persistent Threats), a więc ugrupowanie stosujące zaawansowane, długotrwałe zagrożenia. Hakerzy ci znani są z atakowania sektora przemysłowego na całym świecie, a w szczególności zakładów energetycznych, głównie w celu kradzieży cennych danych z systemów ofiar. Jedną z powszechnie stosowanych przez ugrupowanie technik jest przeprowadzanie ataków metodą „wodopoju” (watering hole), w ramach których przestępcy wstrzykują do istniejących stron internetowych odsyłacze przekierowujące odwiedzających do szkodliwych zasobów [1].

| Cyberwojna, co to takiego? Wojną cybernetyczną (ang. cyberwarfare) określa się wszystkie działania w cyberprzestrzeni związane z atakami na systemy informatyczne przeciwnika. Nie chodzi tu jednak o zwykłe ataki hakerskie czy cyberteroryzm, ale o ataki, za którymi stoją rządy poszczególnych państw. Innymi słowy, określenie cyberwojna używane jest do opisu sytuacji, gdzie hakerzy jednego państwa atakują systemy zarządzające infrastrukturą bytową, przemysłową, ekonomiczną lub wojskową innego państwa. Pojęcie wojny cybernetycznej stworzył w 1984 r. William Gibson na potrzeby swojej powieści Neuromancer, a na początku lat 90. weszło ono do powszechnego użytku. Pierwsze analizy, i prawdopodobnie pierwsze działania i kampanie cyberwojenne miały miejsce w pierwszej połowie lat 90. Umownie za początek ery cyberwojen przyjmuje się atak Rosji na Estonię przeprowadzony 17 maja 2007 r. Konflikt rozpoczął się w realnym świecie od usunięcia pomnika „Brązowego Żołnierza” z centrum Tallina i przeniesienia go na cmentarz wojskowy. Oburzeni tym Rosjanie rozpoczęli zmasowany cyberatak na Estonię, na skutek którego sparaliżowany został cały kraj. Cyberwojna w Internecie trwa już od wielu lat. Najważniejszymi graczami są Chiny, USA i Rosja, a także obie Koree. Co ciekawe, Chińczycy i Rosjanie specjalizują się przede wszystkim w wykradaniu informacji technologicznych i wojskowych. Rosja używa też chętnie swoich cybersił do paraliżowania funkcjonowania innych krajów, w tym do paraliżowania infrastruktury przemysłowej. Obecnie coraz częściej działania cyberwojenne dotyczą właśnie infrastruktury przemysłowej i systemów automatyki sterującej procesami krytycznymi. |

Działania hakerów

Członkowie grupy Crouching Yeti specjalizują się w działaniach pozwalających uzyskać dostęp do krytycznych segmentów systemu automatyki, odpowiedzialnych za sterowanie procesami przemysłowymi. Celami są przede wszystkim operatorzy sieci przesyłowych, elektrownie, operatorzy gazociągów, ropociągów oraz producenci urządzeń SCADA/ICS. Do głównych krajów, którymi interesuje się grupa należą: Stany Zjednoczone, Hiszpania, Francja, Włochy, Niemcy, Turcja oraz Polska.

W 2017 r. wykryto wiele zainfekowanych przez to ugrupowanie serwerów zlokalizowanych w Rosji, Stanach Zjednoczonych, Turcji oraz państwach europejskich, w tym w Polsce, które nie ograniczały się jedynie do przedsiębiorstw przemysłowych. W trakcie analizy ataku okazało się, że serwery te zainfekowane zostały w latach 2016–2017 i w niektórych przypadkach pośredniczyły w atakach na inne zasoby przemysłowe. Crouching Yeti posługuje się też specjalnie przygotowanym, złośliwym oprogramowaniem. Malware po włamaniu na serwer, dołączany jest do oprogramowania i aktualizacji aplikacji ICS i SCADA, które umieszczane są na stronie producentów.

W ten sposób firmy energetyczne używające tych specjalistycznych aplikacji, same infekują swoje stacje robocze, które wykorzystywane przez pracowników do dostępu do sieci ICS/SCADA, a atakujący uzyskują możliwość wprowadzania zmiany parametrów pracy urządzeń przemysłowych. Innymi drogami ataku na firmy energetyczne były spersonalizowane wiadomości e-mail zawierające zainfekowane załączniki PDF oraz złośliwy kod umieszczany w źródłach stron internetowych o tematyce energetycznej.

Najpopularniejsze roboty przemysłowe. Kategoria inne obejmuje 17 protokołów przemysłowych, z których każdy pojawił się w mniej niż 10% fabryk. Inne protokoły to: DNP3, GE SRTO, GE Turbine, Wonderware Suitelink, GE EGD, GE Bently Nevada, Schneider Electric Telvent, ABB HCS, DeltaV, Honeywell, Yokogawa Centum, Beckhoff, Mitsubishi MELSEC, ICCP, IEC 104, ISO i GOOSE. Żródło: Badanie CyberX, 2017

Wzrost liczby zagrożeń

Analiza zebranych danych w raporcie „Jak chronić sieci przemysłowe przed cyberatakami?” firmy ASTOR wskazuje, że sieci przemysłowe są łatwym celem dla coraz bardziej zdeterminowanych przestępców. Wiele sieci ma wyjście do publicznego Internetu – banalnie prosto jest się do nich dostać przez np. nieszyfrowane, proste hasła. Często brakuje podstawowych zabezpieczeń, takich jak program antywirusowy, co umożliwia atakującym zrealizowanie rozpoznania w niezauważalny sposób, przed podjęciem próby sabotażu instalacji produkcyjnych, takich jak linie montażowe, zbiorniki mieszające, wielkie piece itp.

Stały wzrost liczby oraz coraz większa złożoność ataków na rynek przemysłowy sprawia, że ignorowanie problemów w zakresie cyberbezpieczeństwa może mieć katastrofalne skutki. W 2017 r., 28% przedsiębiorstw przemysłowych stanowiło cel ukierunkowanych ataków. To o 8% więcej niż w 2016 r. Wzrost liczby najbardziej niebezpiecznych incydentów o ponad jedną trzecią wyraźnie sugeruje, że ugrupowania cyberprzestępcze wykazują znacznie większe zainteresowanie sektorem przemysłowym. Prognozy ekspertów z działu ICS CERT Kaspersky Lab dotyczących pojawienia się specyficznego szkodliwego oprogramowania wykorzystującego luki w komponentach automatyki przemysłowej w 2018 r. są potwierdzeniem tego niepokojącego zjawiska [1].

|

Walkę z cyberprzestępczością należy zacząć od podstaw Ochrona sieci OT często traktowana jest powierzchownie, a największą uwagę skupia się na zabezpieczeniu sieci IT. Tymczasem coraz częściej również sieci przemysłowe padają ofiarą przestępców. Ułatwia to fakt nie tyle rezygnacji z wykorzystania oczywistych rozwiązań, takich jak zautomatyzowane aktualizacje czy kilkustopniowe mechanizmy uwierzytelniania, co brak takich możliwości. Aż jedna trzecia zakładów jest podłączona do Internetu, stając się tym samym kuszącym celem dla hakerów i złośliwego oprogramowania. Walkę z cyberprzestępczością należy zatem zacząć od podstaw. Dobrą praktyką zwiększającą bezpieczeństwo sieci OT jest jej segmentacja i separacja urządzeniami aktywnymi (typu firewall). To jednak proces czasochłonny, który generuje bardzo wysokie koszty. Dlatego ochronę przed intruzami warto rozpocząć od edukacji pracowników na temat ryzykownych zachowań. Istotne jest też stałe monitorowanie sieci oraz wykrywanie i usuwanie nieprawidłowości. Pomocne okazuje się również nawiązanie współpracy między działami IT i OT. Wzajemna wymiana doświadczeń ułatwia wykrywanie wszelkich anomali i tym samym zapobieganie niechcianym zdarzeniom. W celu uniknięcia zagrożeń, wynikających z cyberataków, zakłady przemysłowe powinny przede wszystkim stworzyć odpowiednią politykę bezpieczeństwa, obejmującą uprawnienia personelu. Osoby, jak również programy, powinny mieć dostęp tylko do tych informacji i zasobów, które są niezbędne do wykonywania wyznaczonych im zadań. |

Bezpieczeństwo systemów sterowania

Systemy przemysłowe są stosunkowo łatwym celem, ponieważ przez wiele lat funkcjonowało przekonanie, że ich odizolowanie od Internetu oraz specyficzne protokoły komunikacyjne są same w sobie wystarczającą barierą ochronną i w konsekwencji systemy automatyki mają praktycznie zerowy stopień zabezpieczeń. Dlatego, gdy atakujący dostanie się do sieci OT i systemów ICS, może stosunkowo łatwo się w niej poruszać. W pierwszej kolejności hakerzy przeprowadzają wówczas rozpoznanie pracujących w niej urządzeń, a następnie przygotowują atak, który skutecznie może unieruchomić produkcję [2].

Warto zwrócić uwagę na fakt, że infrastruktura przemysłowych systemów sterowania ICS i sieci OT w zasadniczy sposób różni się od rozwiązań IT, a więc wymaga też odmiennego podejścia do zagadnień bezpieczeństwa. W systemach przemysłowych najważniejsze są bowiem dostępność oraz ciągłość działania, a także stabilność całego systemu. Dopiero w następnej kolejności liczą się integralność i poufność danych.

Jak pokazano na przykładzie działań grupy Crouching Yeti, hakerzy tworzą specjalne oprogramowanie, wirusy oraz malware, które zdolne są do zainfekowania sterowników PLC danego producenta, a także zdalnych terminali RTU (Remote Terminal Unit). Oprogramowanie to radzi sobie bez problemu z obsługą większości protokołów przemysłowych, a więc może się przenosić w środowisku OT. Obecnie, ze względu na szereg zalet technologicznych, coraz powszechniej stosuje się protokoły adresowalne, m.in. Ethernet/IP czy TCP/IP, co jeszcze bardziej ułatwia propagację złośliwego oprogramowania. Warto podkreślić, że zanotowano już ataki skierowane na sterowniki PLC takich producentów jak GE, Rockwell Automation, Schneider Electric, Koyo czy Siemens.

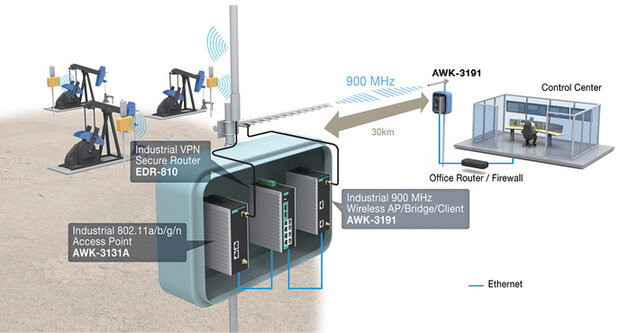

Bezprzewodowy Router EDR-810 umożliwia zestawienie bezpiecznego, bezprzewodowego połączenia z rozrzuconymi na dużym obszarze urządzeniami końcowymi, odpowiedzialnymi np. za wydobycie ropy naftowej, przy wykorzystaniu zabezpieczonych, szyfrowanych tuneli VPN

Bariera kompatybilności

Sieci przemysłowe są również podatne na zagrożenia typu zero-day, a więc takie, które nie zostały jeszcze zdiagnozowane, ani nie są znane przez producenta. W systemach IT, tego typu zagrożeniom zapobiega się przez szybką aktualizację oprogramowania czy systemu operacyjnego dla urządzeń objętych zagrożeniem. W wypadku systemów przemysłowych jest to nie tylko nierealne, ale również często niepożądane, ponieważ nigdy nie wiadomo, czy przygotowana na szybko poprawka nie doprowadzi do utraty stabilności działania linii technologicznej, a cofnięcie jej może okazać się równie kłopotliwe, co jej zastosowanie.

O problemach związanych z bezpieczeństwem systemów przemysłowych ICS świadczy też fakt, że duża część dostępnych na rynku systemów ICS/SCADA czy HMI jest bardzo mocno przestarzała i często działa na niewspieranych od lat systemach operacyjnych, dla których nie przygotowuje się już łatek bezpieczeństwa. Brak dostępnych uaktualnień oznacza, że są one bardzo podatne na wszelkie typy ataków.

Podobnie jest z protokołami przemysłowymi. Dla przykładu chętnie wykorzystywany protokół Modbus TCP to nieszyfrowany protokół będącym prostym rozszerzeniem protokołu Modbus RTU z lat 70. Podsłuchanie transmisji nie stanowi tu problemu, a wszystkie dane sterujące są w nim przesyłane w sposób jawny. Podatne na ataki są też nieszyfrowane protokoły Ethernet/IP oraz popularny Profinet. W ich wypadku zrealizowanie ataku typu Man-in-the-midle jest wyjątkowo proste, ze względu na brak szyfrowania oraz dzięki powszechnej dostępności danych o tych protokołach.

Wydawałoby się, że sterowniki PLC powinny być znacznie lepiej zabezpieczone. Co prawda, na rynku dostępne są modele wyposażone w mechanizmy bezpieczeństwa, w tym filtrowania pakietów i wewnętrzny firewall, ale stosowane powszechnie znacznie tańsze urządzenia PLC są praktycznie całkowicie bezbronne w razie ataku. Ograniczenia sprzętowe sprawiają też, że np. stos TCP wbudowany w sterownikach PLC jest mocno okrojony w stosunku do jego komputerowej wersji albo mocno przestarzały, dlatego zawiera pewne błędy. Oznacza to, że „zawieszenie” takiego sterownika PLC nie jest skomplikowanym zadaniem. Wystarczy odpowiednio spreparować ramkę ethernetową lub odpowiedni pakiet z błędem, aby zawiesić komunikację lub przejąć kontrolę nad sterownikiem.

|

Najskuteczniejszą metodą ochrony przed cyberatakami jest „oBrona w głąb” Cyberbezpieczeństwo sieci komunikacyjnych to z jednej strony obszar bardzo istotny dla każdego z przedsiębiorstw przemysłowych, z drugiej zaś – wciąż tematyka, której firmy poświęcają znacznie mniej uwagi niż zabezpieczaniu tradycyjnych sieci IT. Niestety, jak pokazują badania, sieci przemysłowe stają się łatwym celem dla coraz bardziej zdeterminowanych przestępców. Dzieje się tak dlatego, że firmy często nie stosują nawet podstawowych zabezpieczeń w tym zakresie, a konsekwencje cyberataków mogą być naprawdę bolesne – kradzież danych, utrata kontroli nad produkcją, katastrofa ekologiczna, czy ryzyko śmierci. Zatem jak się chronić? Najskuteczniejszą metodą jest tzw. „obrona w głąb” (defence in depth). Ochrona taka opiera się na trzech podstawowych założeniach. Pierwszym z nich jest ochrona zakładu produkcyjnego, czyli polityka i procedury bezpieczeństwa oraz fizyczna ochrona dostępu do kluczowych elementów. Drugim założeniem jest ochrona sieci, realizowana przez kontrolowane połączenie między siecią biurową a siecią zakładową, segmentację sieci zakładowej i DMZ (strefa zdemilitaryzowana) oraz Firewalle i VPN. Trzecim założeniem jest integralność systemu oparta na kontroli dostępu zdefiniowanego dla każdego użytkownika, regularnej instalacji aktualizacji i zabezpieczeniu przed złośliwym oprogramowaniem. Nie będę się skupiał na temacie procedur odnoszących się do fizycznej ochrony newralgicznych miejsc w zakładach przemysłowych – każdy z nich jest inny i powinien mieć dostosowane procedury do swoich wymagań. Natomiast drugie i trzecie założenie możemy spełnić stosując wielofunkcyjne urządzenia bezpieczeństwa, które mają na pokładzie zarówno router, zaporę sieciową, jak i równoległe tunele VPN z szyfrowaniem IPsec. Takie rozwiązanie umożliwia zdalne serwisowanie maszynami produkcyjnymi. Jednym z lepszych rozwiązań dostępnych na rynku są urządzenia mGuard firmy Phoenix Contact. Zapewniają one jak najskuteczniejszą ochronę systemów przemysłowych przed lukami w zabezpieczeniach. |

Jak się bronić?

Obecnie, w dobie Przemysłu 4.0, w systemach przemysłowych, w celu poprawy ich bezpieczeństwa, stosuje się dwie strategie. Pierwsza, to wymiana urządzeń na nowe modele, wyposażone w mechanizmy bezpieczeństwa. Druga, stosowana równolegle, to wielowarstwowa strategia bezpieczeństwa określana mianem Defence in Depth. Strategia ta polega na zastosowaniu odpowiednich zabezpieczeń na każdym poziomie sieci OT.

Strategia Defence in Depth realizowana jest przez stosowanie systemów SIEM (Security Information and Event Management), szyfrowanie transmisji, monitoring protokołów przemysłowych i analizę historii sterowań, wykrywanie anomalii i działań nieuprawnionych oraz stosowanie rozproszonego systemu firewalli i systemów wykrywania oraz zapobiegania włamaniom UTM (Unified Threat Management). Dodatkowo wprowadza się algorytmy uwierzytelniania, autentykacji i autoryzacji dostępu, podobnie jak ma to miejsce w systemach IT, których zadaniem jest odpowiednie sterowanie dostępem do sieci.

Warto też wykorzystać standardowe metody, takie jak ograniczanie dostępu do portów czy kontrola adresów MAC i IP. Można też zastosować mechanizmy chroniące przed próbami nieuprawnionego dodania zewnętrznych urządzeń do sieci wykorzystując mechanizm Klient –Server DHCP, ochrony przed podsłuchaniem adresu IP jednego z urządzeń pracujących w sieci lub zawieszenia bądź spowolnienia całej sieci lub jej fragmentu na skutek zmasowanej dystrybucji komunikatów serwisowych.

Przemysłowy firewall

Jedną z najczęściej wykorzystywanych metod ochrony infrastruktury przemysłowej jest stosowanie rozproszonych, specjalnie opracowanych pod tym kątem firewalli przemysłowych, dzięki którym każde krytyczne dla działania systemu urządzenie końcowe może być odpowiednio izolowane określonym zestawem reguł dostępu.

Przykładem tego typu urządzenia może być Moxa EDR-810 – przemysłowy router z funkcją firewalla. Zaawansowany funkcjonalnie firewall pozwala na dokładne filtrowanie ruchu sieciowego z wykorzystaniem wszystkich popularnych protokołów przemysłowych m.in. Profinet, Ethernet/IP i EtherCAT. Uwzględniono również możliwość filtrowania transmisji z wykorzystaniem popularnego protokołu Modbus TCP. Urządzenie może przeprowadzać inspekcję pakietów również pod kątem adresu urządzeń slave. Z kolei obsługa tuneli VPN pozwala na bezpieczny dostęp do sieci przemysłowej z dowolnego miejsca na ziemi. Dzięki połączeniu funkcjonalności routera z firewallem oraz zarządzalnego swictha przemysłowego na szynie DIN, jest to wyjątkowo wygodne rozwiązanie do tworzenia infrastruktury automatyki przemysłowej.

Z kolei STORMSHIELD SNi40 to przemysłowe urządzenie klasy UTM łączące w sobie Firewall i IPS (Intrusion Prevention System), a więc system zapobiegania i wykrywania włamaniom. Urządzenie to, montowane również na szynie DIN, jest doskonale przystosowane do pracy w ekstremalnie wysokiej i niskiej temperaturze, a także jest odporne na niespodziewane drgania oraz silne zapylenie. STORMSHIELD SNi40 zabezpiecza protokoły przemysłowe: Modbus, S7, OPC UA, EtherNet/IP, IEC 60870-5-104, OPC CLASSIC (DA/HDA/AE) oraz BACnet/IP. Co ważne, obsługuje też tunele VPN.

Innym typem firewalli przemysłowych są firewalle z funkcją analizowania wybranych protokołów przemysłowych, pozwalające śledzić i wykrywać anomalie z możliwością scentralizowanego logowania zdarzeń. Takie rozwiązanie określa się mianem firewall SCADA lub firewall DPI (Deep Packet Inspection).Urządzenie tego typu najpierw pracuje w trybie uczenia się, aby utworzyć model normalnej pracy. Dzięki temu w trybie roboczym jest może wykrywać różnego rodzaju anomalie i inicjować odpowiednie reakcje.

Przykładem tego typu urządzenia jest Firewall SCADA RADiFlow 1031 z funkcją bramy dostępu. Rozwiązanie to oferuje bezpieczeństwo dla połączeń M2M (Machine to Machine) oraz H2M (Human to Machine). Wbudowany Firewall DPI pozwala na głęboką analizę ruchu oraz monitorowanie ruchu w sieci SCADA. Dodatkowo zapewnia identyfikację tożsamości użytkownika. Certyfikat bezpieczeństwa NERC CIP V.5 pozwala na stosowanie Firewalla RADiFlow 1031 w aplikacjach zdalnego dostępu do podstacji energetycznych.

Jak widać, w systemach przemysłowych kluczowe znaczenie ma ciągłe monitorowanie i wykrywanie anomalii oraz możliwość szybkiej reakcji przez wprowadzanie sygnatur bezpieczeństwa w formie reguł filtrowania firewalla. Dzięki temu mamy nie tylko zabezpieczoną od wewnątrz sieć przemysłową OT, ale również uzyskujemy możliwość reagowania na zagrożenia zero-day oraz wszelkie złośliwe oprogramowanie, którego celem może być penetracja systemu lub generowanie fałszywych komend dla systemów automatyki.

Oczywiście nie wolno zapominać o odpowiedniej polityce cyberbezpieczeństwa, opracowaniu scenariuszy reagowania na zagrożenia i odpowiednim zabezpieczeniu firmowej infrastruktury IT, z uwzględnieniem punktów jej styku z siecią OT i wszystkich dróg transmisji i możliwości przenoszenia, na przykład na nośnikach USB, danych. Dopiero tak kompleksowa ochrona umożliwia podwyższenie poziomu bezpieczeństwa systemów przemysłowych oraz zmniejszenie ryzyka ich zaatakowania.

Literatura

- Threat Landscape for Industrial Automation Systems in H2 2017, Kaspersky Lab ICS CERT 2018

- Raport specjalny: Jak chronić sieci przemysłowe przed cyberatakami?, ASTOR 2018

source: Automatyka 6/2018