Zabezpieczenie transmisji szeregowej przed przejęciem danych przez hakera

Tomasz Sokół (ELMARK Automatyka) print

Pierwsze skojarzenie z zabezpieczeniem transmisji szeregowej, to zabezpieczenie przeciwprzepięciowe. Zdaniem wielu to właśnie w tym obszarze tkwi główne zagrożenie dla danych. Naszym zdaniem nie do końca tak jest i w tym artykule prezentujemy inne spojrzenie na ten problem.

W dobie powszechnej informatyzacji zakładów przemysłowych i integracji urządzeń szeregowych z siecią Ethernet to właśnie te już dość wiekowe urządzenia są łatwym celem ataku osób lub organizacji, chcących naruszyć integralność danych lub ingerować w proces przemysłowy. Temat zabezpieczenia danych w transmisji szeregowej przybliżamy w tym artykule, który podzieliliśmy tematycznie na trzy części: integralność i szyfrowanie danych, bezpieczeństwo urządzeń sieciowych oraz ochrona przed podatnościami w urządzeniach i protokołach przemysłowych.

Integralność danych

Zgodnie z zapisami normy ISO 27001 na bezpieczeństwo informacji składają się trzy elementy, tzw. CIA triad, czyli – od angielskich odpowiedników tych pojęć – poufność (confidentiality), integralność (integrity) i dostępność do informacji (availability).

Integralność to właściwość, która gwarantuje, że dane nie zostaną zmodyfikowane w sposób inny niż celowe działanie danej osoby (lub funkcji jakiejś aplikacji), zgodnie z oczekiwaniami organizacji, która te informacje przetwarza. Integralność wyklucza zatem zmiany w danych powstające w wyniku celowego działania osób trzecich lub przypadkowej

modyfikacji.

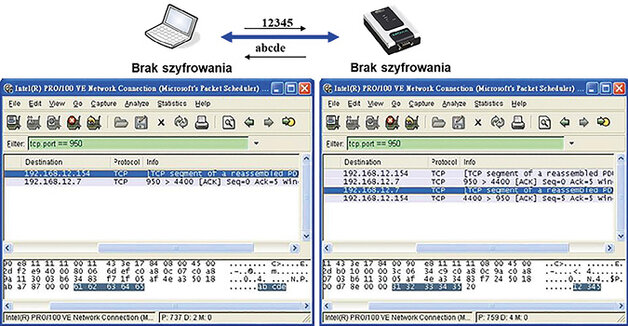

Często urządzenia szeregowe są dołączane do sieci Ethernet z wykorzystaniem serwerów portów szeregowych. Są to urządzenia, które dodają nagłówek TCP do ramki danych, pojawiającej się na porcie szeregowym. Odczyt takiej ramki jest możliwy dzięki wykorzystaniu odpowiedniego sterownika i mapowania wirtualnego portu COM na komputerze. Serwery portów umożliwiają zazwyczaj pracę w innych trybach – TCP Server, TCP Client czy UDP. Zdecydowaną wadą większości tego typu urządzeń jest brak szyfrowanej transmisji. Dane przekazywane są przez sieć Ethernet w postaci jawnej. Taką transmisję można łatwo „podsłuchać”, np. z wykorzystaniem darmowego oprogramowania Wireshark, co zostało pokazane na rys. 1.

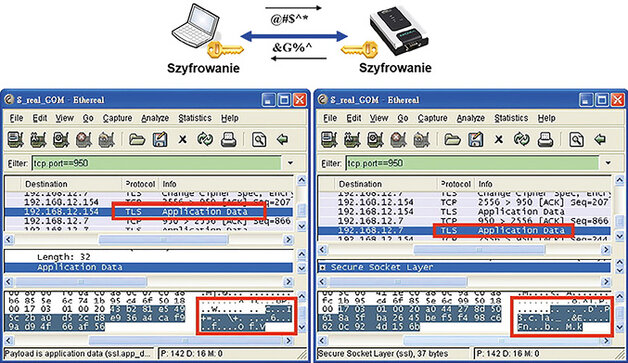

Czy jest zatem możliwe zaszyfrowanie takiej komunikacji? Tak. W ofercie Moxa dostępna jest seria zaawansowanych serwerów portów szeregowych NPort 6000, które zapewniają szyfrowaną transmisję danych dla trybów pracy Real COM, TCP Server, TCP Client, Pair Connection, Terminal oraz Reverse Terminal. Różnica jest dobrze widoczna na rys. 2 – nadal możliwe jest podsłuchanie, kto z kim się komunikuje, natomiast danych nie można odczytać, gdyż są zaszyfrowane.

Bezpieczeństwo urządzeń sieciowych

W myśl zasady, iż system jest tak bezpieczny, jak jego najsłabsze ogniwo, producenci komponentów mają coraz większy wpływ na bezpieczeństwo całych aplikacji. Ich rolą jest zapewnienie takich możliwości konfiguracyjnych i funkcjonalnych produktów, aby zagwarantowanie bezpieczeństwa nie stanowiło problemu. Jak to robić? Z pomocą przychodzi standard IEC 62443, znany również jako ISA99, który zawiera m.in. wytyczne dla dostawców komponentów sieciowych. Podano w nim siedem zasadniczych zagrożeń, na które należy zwrócić uwagę, myśląc o bezpieczeństwie urządzeń, w tym również urządzeń sieciowych. Podajemy je poniżej, wraz z przykładowymi mechanizmami i funkcjami, jakie można zastosować celem ich wyeliminowania:

- brak kontroli identyfikacji i uwierzytelniania: zarządzanie kontami i hasłami indywidualnie dla każdego użytkownika,

- brak kontroli dostępu: automatyczne wylogowanie i blokada dostępu do urządzenia,

- brak integralności danych: kontrola integralności plików konfiguracji – szyfrowanie plików konfiguracyjnych, aktualizacji oprogramowania,

- brak poufności danych: wykorzystywanie szyfrowanych połączeń do konsoli – HTTPS/SSH,

- brak restrykcji dla przepływu danych: stosowanie mechanizmów typu listy kontroli dostępu w przełącznikach sieciowych (tzw. ACL) i kontrola dostępu do nich przez definiowane listy IP,

- brak szybkiej reakcji na zdarzenia: budowanie logów zdarzeń w oparciu o śledzenie działań dokonywanych przez użytkowników,

- ograniczona dostępność zasobów sieciowych: ograniczenie liczby zalogowanych użytkowników, wyłączenie nieszyfrowanych bądź niewykorzystywanych interfejsów.

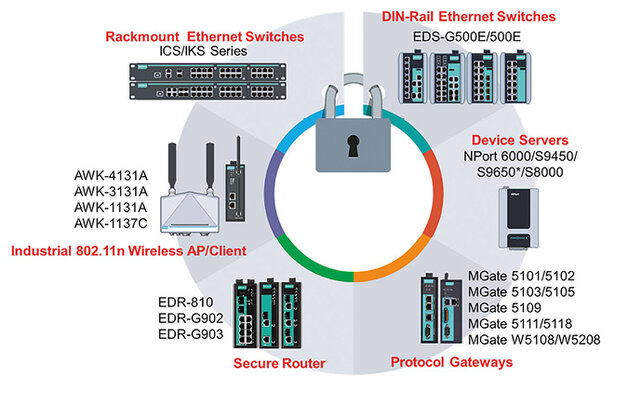

Powyżej wskazano jedynie elementy związane z bezpieczeństwem urządzeń sieciowych. Brak takich funkcjonalności może być istotnym problemem, niemniej jednak samo ich istnienie nie gwarantuje powodzenia. Ważne jest budowanie świadomości wśród użytkowników, tworzenie odpowiednich wymagań dotyczących poprawnie skonfigurowanych urządzeń, a także zwracanie uwagi na powyższe funkcjonalności podczas kupowania komponentów automatyki przemysłowej. Na rys. 3 zostały pokazane serie urządzeń firmy Moxa, które mają odpowiednie funkcje i są zgodne ze standardem IEC 62443-4-2. Należą do nich m.in. przełączniki zarządzalne oraz serwery portów szeregowych i konwertery protokołów przemysłowych, które najczęściej wykorzystywane są w transmisji szeregowej.

Podatności w przemysłowych urządzeniach sieciowych

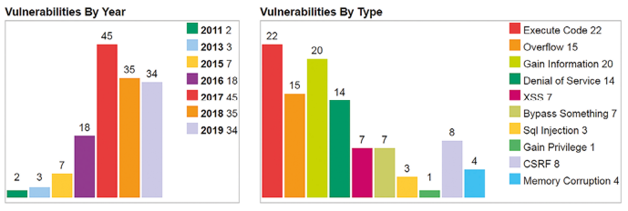

Znane podatności i zagrożenia w urządzeniach, czyli CVE (Common Vulnerabilities and Exposures) dotykają niemal każdego producenta. W ostatnich latach wzrosło znacznie zainteresowanie cyberbezpieczeństwem przemysłowych urządzeń automatyki, co dobrze obrazuje rys. 4. Niestety, błędy nadal występują i z pewnością będą pojawiać się kolejne luki bezpieczeństwa. Dlatego tak ważne jest podejście producenta. Na stronie Moxa Product Security

Advisory publikowane są informacje (można je subskrybować przez kanał RSS) o ujawnionych podatnościach w produktach Moxa oraz informacje dotyczące kroków, które użytkownik powinien poczynić, aby zabezpieczyć urządzenia przed lukami bezpieczeństwa. Często wystarczy aktualizacja oprogramowania do najnowszej dostępnej wersji.

W przypadku urządzeń IT sprawa jest oczywista i aktualizacje oprogramowania są naturalną sprawą. W działce automatyki jest zgoła inaczej – urządzenia mogą być nieaktualizowane latami. Czy zatem można ochronić urządzenia sieciowe przed podatnościami? Otóż tak – w ofercie Moxa są przemysłowe systemy IDS/IPS (Intrusion Detection and Prevention Systems), które na bazie sygnatur mogą rozpoznać podatności i je zablokować. Przykładem jest IEC-G102-BP (fot. 1) – dwuportowy system IDS/IPS z bypassem portów LAN, który służy do ochrony kluczowych urządzeń, takich jak sterowniki PLC, serwonapędy itp. Urządzenie jest częścią platformy TXOne Networks – spółki założonej przez Moxa oraz firmę z branży bezpieczeństwa IT – Trend Micro.

Rys. 4. CVE w produktach Moxa na przestrzeni ostatnich lat (źródło: https://www.cvedetails.com/vendor/11334/Moxa.html)

Podsumowanie

Mówiąc o bezpieczeństwie transmisji szeregowej, nie można obecnie ograniczać się tylko do szyfrowania transmisji danych. Istniejące zagrożenia mogą mieć wiele źródeł. Warto racjonalnie dobierać komponenty automatyki przemysłowej, które umożliwiają skonfigurowanie dodatkowych funkcji bezpieczeństwa, a ponadto nie należy lekceważyć aktualizacji oprogramowania na urządzeniach sieciowych. W myśl zasady defence in depth – im więcej niezależnych warstw bezpieczeństwa będzie wdrożonych, tym bardziej zwiększony bedzie poziom bezpieczeństwa infrastruktury OT. Więcej informacji można znaleźć na blogu technicznym www.elmark.com.pl/blog.

ELMARK AUTOMATYKA SA

ul. Bukowińska 22 lok. 1B, 02-703 Warszawa

e-mail: moxa@elmark.com.pl

www.elmark.com.pl, www.moxa.elmark.com.pl

source: Automatyka 1-2/2021