Cyberbezpieczeństwo systemów przemysłowych

Marcin Bieńkowski print

Cyfryzacja procesów przemysłowych związana z przyjęciem standardów Przemysłu 4.0, upowszechnianiem urządzeń Internetu Rzeczy oraz pandemia COVID-19 wymuszająca pracę zdalną sprawiły, że firmy masowo zaczęły inwestować w tej sferze. Według danych firmy Kaspersky, zajmującej się cyberbezpieczeństwem, cztery na pięć organizacji (81 %) postrzega cyfryzację przemysłowych sieci operacyjnych i procesów przemysłowych jako ważne lub bardzo ważne zadanie na ten rok. Jednak obok korzyści, jakie niesie ze sobą połączona cyfrowo infrastruktura, występują również zagrożenia związane z cyberbezpieczeństwem.

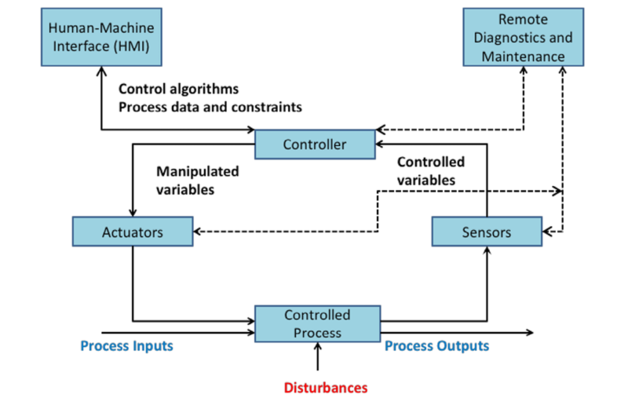

Przemysłowy system sterowania, określany też skrótem ICS (Industrial Control System) to pojęcie nadrzędne odnoszące się do systemów kontroli i akwizycji danych SCADA (Supervisory Control and Data Acquisition), programowalnych sterowników PLC, rozproszonych systemów sterowania DCS (Distributed Control Systems) i całej grupy urządzeń automatyki przemysłowej i systemów Przemysłowego Internetu Rzeczy (Industrial Internet of Things – IIoT). Wykorzystanie przemysłowych systemów sterowania ma na celu nie tylko automatyzację procesów produkcyjnych i procesów sterowania, ale również zmniejszenie poziomu błędów ludzkich.

Przemysłowe systemy sterowania są obecnie stosowane nie tylko w firmach do sterowania poszczególnymi maszynami, liniami i produkcją, ale również w krytycznych obiektach przemysłowych, takich jak elektrociepłownie, elektrownie, systemy dystrybucyjne, w tym systemy dystrybucji energii, rafineriach, zakładach chemicznych, zakładach uzdatniania wody, a także stanowią część systemów automatyki budynkowej, która odpowiada bezpośrednio za zdrowie i życie ludzi – m.in. systemy sterowania windami, klimatyzacją, kontrola wejść itp. Nic dziwnego, że systemy ICS coraz częściej są celem ataków cyberprzestępców, w tym ataków dokonywanych przez hakerów opłacanych przez rządy wielu państw. Dlatego coraz bardziej na znaczeniu zyskuje cyberbezpieczeństwo systemów przemysłowych i świadomość zagrożeń związanych z atakami na infrastrukturę przemysłową, zarówno pojedynczych przedsiębiorstw, jak i całych państw.

Rys. 1. Komponenty systemu ICS, Deval Bhamare et all., Cybersecurity for Industrial Control Systems, Computers and Security, Elsevier November 2019

Skala zagrożenia

Jak wynika z najnowszego, przygotowywanego dwa razy w roku przez firmę Claroty Raport o ryzyku i podatności na zagrożenia ICS, „Claroty Biannual ICS Risk & Vulnerability Report: 1H 2020”, w pierwszej połowie ubiegłego roku ujawniono 365 słabych punktów systemów ICS, z czego 75 % to punkty lokujące się wysoko lub punkty krytyczne na stosowanej powszechnie skali oceny podatności cyberzagrożeń CVSS (Common Vulnerability Scoring System). Co gorsza, z prawie trzech czwartych wykrytych podatności systemów ICS można wykorzystać zdalnie. Szybkie przejście na pracę zdalną z powodu pandemii COVID-19 zwiększyło potencjał zdalnych ataków na systemy ICS ze względu na zwiększoną liczbę zdalnych połączeń z sieciami odpowiedzialnymi za sterowanie procesami przemysłowymi, które to do tej pory w większości wypadków były odcięte od świata zewnętrznego.

365 wykrytych luk bezpieczeństwa oznacza wzrost o 10 % w stosunku do pierwszej połowy 2019 r. Jak twierdzą analitycy z firmy Claroty, nie jest to wprost związane ze wzrostem rzeczywistej liczby zagrożeń, ale ze zwiększoną świadomością zagrożeń, jakie niosą ze sobą słabe punkty systemów automatyki przemysłowej, zarówno wśród ich producentów, jak i odbiorców. Z powodu pandemii i wymuszonej pracy zdalnej, producenci systemów automatyki po prostu zwiększyli nacisk na identyfikację i usuwanie podatności z systemów w sposób jak najbardziej efektywny i skuteczny, stąd większa liczba wykrytych zagrożeń i luk bezpieczeństwa.

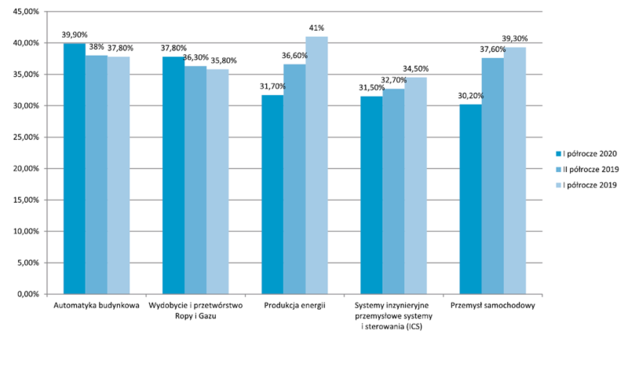

Rys. 2. Odsetek komputerów ICS, na których zostały zablokowane złośliwe obiekty w wybranych branżach – źródło: Kaspersky

Wśród producentów systemów automatyki, w raporcie Claroty wymieniona została firma Rockwell Automation, jako odpowiedzialna za prawie jedną czwartą część stwierdzonych słabych punktów, Opto22 odpowiada za 16,7 %, a B&R za 13,3 %. Inni dostawcy, tacy jak Siemens i Schneider Electric, również znaleźli się na tej liście, ale trzy pierwsze firmy odpowiadają za większość znalezionych luk. Rodzaje systemów ICS, w których znaleziono podatności, to 57,7 % luk z tych, które raportowane są przez Claroty, dotyczyło inżynierskich stacji roboczych, a 28,9 %, co może szczególnie niepokoić, sterowników programowalnych PLC.

Cyberatak na stacje inżynierskie jest szczególnie niebezpieczny, ponieważ komputery te są zazwyczaj bezpośrednio połączone z siecią IT przedsiębiorstwa, a jednocześnie mają dostęp do hali produkcyjnej i sterowników PLC, które sterują fizycznymi procesami produkcji w systemach automatyki przemysłowej. Uzyskanie przez hakerów dostępu do inżynierskiej stacji roboczej może stanowić punkt wyjścia do bezpośredniego ataku na infrastrukturę przedsiębiorstwa, co niejednokrotnie miało już miejsce w przeszłości.

Ataki na systemy przemysłowe mogą spowodować ogromne szkody, zarówno jeśli chodzi o zakłócenie produkcji, jak i straty finansowe. Co więcej, jak podaje raport „Threat landscape for industrial automation systems” przygotowany przez zespół ekspertów Kaspersky ICS CERT (Industrial Control Systems Cyber Emergency Response Team) z firmy Kaspersky, ataki w 2020 r. stały się znacznie bardziej precyzyjne i w większości wypadków były przeprowadzane przez cyberprzestępcze grupy dysponujące ogromnymi zasobami, a ich celem były nie tylko zyski finansowe, ale również, coraz częściej cyberszpiegostwo.

|

Rozwój zabezpieczeń sieci przemysłowych postępuje razem z rozwojem przemysłu Pierwsze sieci przemysłowe bazowały na interfejsach szeregowych RS-232/485. Dostęp do takich sieci z zewnątrz był praktycznie niemożliwy, dlatego zabezpieczane były głównie pod kątem ingerencji fizycznej niepowołanych osób.Odkąd Ethernet jest powszechnie stosowany w przemyśle, projektanci sieci skupili się głównie na niezawodności systemów automatyki. Temat bezpieczeństwa był pomijany, przede wszystkim z powodu obaw o wydajność. Poza tym sieci przemysłowe, co do zasady, były wyizolowane z sieci przedsiębiorstwa. Wraz z nadejściem Przemysłu 4.0 pojawiły się punkty styku sieci przemysłowej z siecią korporacyjną, a co za tym idzie potrzeba rozwijania systemów zabezpieczeń. Dobrą praktyką stosowaną w sieciach przemysłowych jest ich odpowiednia segmentacja i separacja, np. przez podział na sieci VLAN. Dla połączeń zdalnych, takich jak np. VPN, szyfrowana transmisja jest koniecznością, a klucze prywatne powinny być odpowiednio zabezpieczone. W nowych przełącznikach przemysłowych standardem są wielopoziomowe uprawnienia dla użytkowników oraz ACL (Access Control List), które umożliwiają bardzo precyzyjne przydzielanie dostępu do określonych zasobów i ustawień. Sieć przemysłowa powinna być monitorowana pod kątem zagrożeń wewnętrznych i podatności. Ruch sieciowy jest przewidywalny, ponieważ mamy do czynienia z powtarzalnymi procesami, dlatego łatwiej wykryć nienaturalne zachowanie urządzeń. Wraz z rozwojem Przemysłu 4.0 projektanci będą musieli przykładać coraz większą wagę do bezpieczeństwa sieci przemysłowych. |

Cel – energetyka i automatyka budynkowa

Począwszy od drugiej połowy 2019 r. eksperci z firmy Kasperski obserwują tendencję zmniejszania się odsetka zaatakowanych komputerów, zarówno w przemysłowym środowisku ICS, jak i w środowiskach korporacyjnych i na komputerach indywidualnych użytkowników. W pierwszym półroczu 2020 r. odsetek komputerów ICS, w których unieszkodliwiono złośliwe oprogramowanie, zmniejszył się o 6,6 % do 32,6 %. Co ciekawe, liczba ta była najwyższa w Algierii (58,1 %), a najniższa w Szwajcarii (12,7 %). Mimo ogólnej tendencji do zmniejszania się odsetka zaatakowanych komputerów, w sektorze naftowo-gazowym liczba ta wzrosła o 1,6 % do 37,8 %, a w przypadku komputerów wykorzystywanych w systemach automatyki budynkowej o 1,9 % do 39,9 %.

Zagrożenia stają się coraz bardziej ukierunkowane i skoncentrowane, a co za tym idzie, coraz bardziej zróżnicowane i złożone. Rozwiązania firmy Kaspersky w środowiskach ICS zablokowały ponad 19,7 tys. modyfikacji złośliwego oprogramowania z 4119 różnych rodzin. Jak podkreślają eksperci, wyraźnie więcej widać backdoorów, oprogramowania szpiegującego, exploitów Win32 i złośliwego oprogramowania zbudowanego na platformie .Net. Ransomware został zablokowany w 0,63 % komputerów w systemach ICS. Jest to wartość zbliżona do poziomu z drugiej połowy 2019 r., równa 0,61 %.

Niestety, cyberprzestępcy są coraz bardziej kreatywni, czego dowodem są ataki wykryte ostatnio przez Kaspersky ICS CERT. Sprawcy utrudnili wykrycie ataku analizą ruchu sieciowego i znaleźli ciekawy sposób na sprawdzenie wersji językowej systemów ofiar. Hakerzy zaatakowali szereg firm z Japonii, Włoch, Niemiec i Wielkiej Brytanii, które są dostawcami sprzętu i oprogramowania stosowanego w systemach automatyki przemysłowej. Niestety, nie udało się ustalić, jaki był cel działania cyberprzestępców, ale warto zatrzymać się na niekonwencjonalnym ataku.

Ataki zaczynały się od wysłania e-maila z odpowiednio przygotowanym dokumentem Excela w załączniku. E-mail zachęcał do otworzenia dokumentu, a po jego otwarciu ofiara ataku widziała zachętę do „włączenia zawartości”. Proces ten uruchamiał skrypt z listą adresów internetowych, które prowadziły do szeregu śmiesznych obrazków na ogólnie dostępnych, publicznych, zaufanych serwerach. W obrazkach tych, ukryto jednak złośliwe, zaszyfrowane dane uruchamiające narzędzie do przechwytywania haseł i informacji uwierzytelniających.

– Opisywany atak zwraca uwagę ze względu na zastosowanie kilku niestandardowych rozwiązań technicznych. Na przykład moduł szkodliwego oprogramowania jest zakodowany wewnątrz pliku graficznego przy użyciu metod steganografii, a sam obrazek jest dystrybuowany z legalnych zasobów WWW. To wszystko sprawia, że wykrycie pobrania takiego szkodliwego oprogramowania przy zastosowaniu monitorowania ruchu sieciowego oraz narzędzi kontroli jest praktycznie niemożliwe – zauważa Wiaczesław Kopiejcew, ekspert ds. cyberbezpieczeństwa z firmy Kaspersky.

Jak wspomniano, mimo ogólnej tendencji do zmniejszania się w pierwszym półroczu 2020 r. odsetka zaatakowanych komputerów i systemów przemysłowych, zauważono wyraźny wzrost liczby ataków w sektorze naftowo-gazowym, a także w systemach automatyki budynków. W sektorze automatyzacji budynków odsetek komputerów przemysłowych, na których zablokowano szkodliwe oprogramowanie, wzrósł z 38 % w drugiej połowie 2019 r. do 39,9 % w pierwszej połowie 2020 r., w branży naftowo-gazowej był to odpowiednio wzrost z 36,3 % do 37,8 %. Warto zauważyć, że komputery w systemach automatyki budynkowej są często podłączone do sieci korporacyjnych i mają dostęp do różnych usług, w tym do Internetu, firmowej poczty elektronicznej, kontrolerów domen itp. Innymi słowy, maszyny te sją tak samo podatne na atak, jak komputery w zwykłej sieci firmowej. Łatwiej je też zaatakować niż komputer ICS.

Wzrost odsetka zaatakowanych komputerów ICS w branży naftowo-gazowej eksperci z Kaspersky wiążą z pojawieniem się szeregu różnych robaków (szkodliwych programów zdolnych do samodzielnego powielania się na zainfekowanym urządzeniu) napisanych w językach skryptowych, w szczególności takich jak Python oraz PowerShell. Robaki te potrafią gromadzić dane uwierzytelniające z pamięci procesów systemowych przy pomocy różnych wersji narzędzia Mimikatz. Od końca marca do połowy czerwca 2020 r. wykryto dużą liczbę takich robaków w Chinach oraz na Bliskim Wschodzie.

Odsetek atakowanych komputerów przemysłowych w większości branż odnotowuje spadek. Nie oznacza to jednak braku zagrożeń. Im bardziej ukierunkowane i wyrafinowane ataki, tym większe ryzyko spowodowania znaczących szkód – nawet jeśli szkodliwe działania występują rzadziej. W związku z tym, że wiele przedsiębiorstw zostało zmuszonych do przejścia na pracę zdalną i pracownicy logują się do systemów korporacyjnych z domu, systemy ICS stały się naturalnie bardziej narażone na cyberzagrożenia. Mniej pracowników stacjonarnych oznacza mniej ludzi na miejscu gotowych reagować i łagodzić skutki ataku, a co za tym idzie znacznie poważniejsze konsekwencje. Jako że infrastruktury naftowo-gazowe oraz automatyzacji budynków wydają się popularnym celem cyberprzestępców, niezwykle ważne jest, aby właściciele i operatorzy takich systemów podjęli dodatkowe środki bezpieczeństwa – zauważa Jewgienij Gonczarow, ekspert ds. cyberbezpieczeństwa w firmie Kaspersky.

Wzrost odsetka zaatakowanych systemów przemysłowych w branży naftowo-gazowej oraz automatyzacji budynków w pierwszej połowie 2020 r. stanowił wyjątek na tle innych sektorów. Wygląda na to, że cyberprzestępcy odeszli od masowych ataków na rzecz rozprzestrzeniania bardziej precyzyjnych zagrożeń, w tym backdoorów (niebezpiecznych trojanów, które przejmują zdalną kontrolę nad zainfekowanym urządzeniem), oprogramowania szpiegującego (szkodliwych programów stworzonych w celu kradzieży danych) oraz ataków przy użyciu oprogramowania ransomware (wymuszające okup za odblokowanie dostępu do danych i systemów).

Jak wynika z danych Kaspersky ICS CERT, na komputerach ICS wykryto i zablokowano wyraźnie więcej rodzin backdoorów oraz programów szpiegujących zbudowanych w oparciu o platformę .NET. Odsetek komputerów ICS zaatakowanych przez oprogramowanie ransomware nieznacznie wzrósł w pierwszej połowie 2020 r. w porównaniu z drugą połową 2019 r. Odnotowano też serię ataków tego typu na placówki lecznicze, w tym odpowiedzialne za przyjmowanie pacjentów z COVID-19.

Przedstawione na rys. 2 dane pochodzą z komputerów i systemów chronionych przez produkty firmy Kaspersky, które zespół Kaspersky ICS CERT kategoryzuje jako elementy infrastruktury przemysłowej . W grupie tej znalazły się też komputery z systemem Windows, które pełnią jedną lub kilka poniższych funkcji:

- nadzorcze serwery sterowania i pozyskiwania danych (SCADA),

- serwery przechowywania danych,

- bramy danych,

- komputery stacjonarne inżynierów i operatorów,

- komputery mobilne inżynierów i operatorów,

- interfejs człowiek-maszyna (HMI).

W grupie tej znajdują się również komputery pracowników oraz komputery administratorów sieci kontroli przemysłowej i systemów automatyki, w tym twórców oprogramowania, którzy rozwijają aplikacje dla systemów automatyki przemysłowej.

|

Rola routerów bezpieczeństwa w ochronie sieci przemysłowych Często sądzimy, że awarie sieci przemysłowych mają niższy poziom szkodliwości, a jeśli powstaną, to doprowadzą jedynie do strat materialnych w obrębie danego zakładu produkcyjnego. Nic bardziej mylnego. W wielu branżach przemysłu, np. przetwórczym, chemicznym, czy spożywczym – na skutek uszkodzenia sieci sterowania może dojść do wybuchu i nieobliczalnych strat w ludziach, majątku, czy środowisku. Dlatego tak ważna jest ochrona sieci przemysłowych, które zapewniają komunikację rozproszonych systemów automatyki. Najprostszym rozwiązaniem są routery bezpieczeństwa – zastosowanie ich w większości przypadków nie wymaga praktycznie żadnych, znaczących modyfikacji i ingerencji w istniejącą aplikację. Zabezpieczają one sieć przez odseparowanie jej newralgicznych części, np. oddzielenie sieci biurowej od produkcyjnej, czy też wydzielenie tzw. Strefy Zdemilitaryzowanej. Routery mGuard serii 1000 firmy Phoenix Contact niewielkim kosztem zabezpieczają sieć i, co ważne, nie wymagają specjalistycznej wiedzy z zakresu cyberbezpieczeństwa. Urządzenia te mają bardzo pomocną funkcjonalność – tzw. „Firewall Assistant”, który krok, po kroku prowadzi użytkownika do ustawienia reguł zapory sieciowej. „Lepsze” modele routerów – mGuard serii 2000 i 4000, oprócz samej ochrony sieci, zabezpieczają dodatkowo maszyny i systemy automatyki za pomocą zdalnego dostępu. Do tego służy szyfrowane połączenie oraz VPN (Virtual Private Network). Ostatnio bardzo często i chętnie stosuje się również chmurę, dzięki czemu router umieszczany jest przy maszynie, a operator komunikuje się z nim za pomocą platformy z dostępem przez chmurę. Zaletą takiego rozwiązania jest oczywiście niższa cena całego systemu. Dodatkowo routery mGuard serii 4000 umożliwiają centralne zarządzanie wszystkimi urządzeniami w sieci oraz dają możliwość stosowania różnych reguł zapory i połączeń, np. dostęp warunkowy czy dostęp oparty na prawach użytkownika. Firma Phoenix Contact od lat przoduje w rozwiązaniach zapewniających bezpieczeństwo sieci przemysłowych – ma ponad 100 000 aplikacji skutecznie zabezpieczających sieci i systemy automatyki przemysłowej. |

Infrastruktura krytyczna

Z punktu widzenia każdego państwa, infrastruktura elektroenergetyczna i branża naftowo-gazowa jest infrastrukturą krytyczną, która pozwala na prawidłowe funkcjonowanie państwa. Bez dostępu do energii oraz jej nośników nie może funkcjonować zarówno społeczeństwo, jaki i żadna spośród kluczowych gałęzi przemysłu, staje również krwioobieg gospodarki, czyli transport. To dlatego od lat infrastruktura energetyczna jest na celowniku hakerów związanych z wywiadami obcych państw, którzy w głównej mierze odpowiadają za ataki na tego typu systemy.

Co więcej, sektor energetyczny jest jedną z pierwszych branż, która zaczęła szeroko stosować różne, cyfrowe systemy automatyki i obecnie należy do najbardziej skomputeryzowanych branż przemysłowych. Incydenty naruszenia cyberbezpieczeństwa oraz ataki ukierunkowane na zakłady energetyczne, jakie miały miejsce na przestrzeni ostatnich lat wymuszają obligatoryjne stosowanie środków w zakresie cyberbezpieczeństwa dla systemów technologii operacyjnej i sieci przemysłowej, wykorzystanych w energetyce.

W tym kontekście warto wspomnieć o katastrofie rurociągu Baku-Tbilisi-Ceyhan z 2008 roku. W dniu 6 sierpnia 2008 r. około godz. 23.00 w pobliżu miasta Erzincan we Wschodniej Turcji nastąpił wybuch ropociągu oddanego do eksploatacji w 2006 r. Fala uderzeniowa była odczuwalna w promieniu 1,5 km. Obsługa rurociągu dowiedziała się o tym fakcie dopiero po 40 minutach, poinformowana przez jednego ze strażników, który na własne oczy obserwował pożar. Straty dzienne wyceniono na 5 mln USD [6].

Nie zadziałał żaden z elementów systemu bezpieczeństwa. Ropociąg w całości znajdował się pod nadzorem kamer monitoringu, czujników ciśnienia i przepływu ropy oraz systemu alarmów i informacji o pożarze. Odczytywane przez system parametry przekazywane były na bieżąco do centrali za pomocą sieci bezprzewodowej oraz – w razie problemów z komunikacją – przez awaryjne połączenie satelitarne. Odpowiedź na pytanie, dlaczego centralna dyspozytornia ropociągu nie odebrała ani jednego niepokojącego sygnału z rejonu, w którym nastąpił wybuch, przyszła dopiero jesienią 2015 r.

Długotrwałe dochodzenie wykazało, że zostało zmodyfikowane oprogramowanie komputera odpowiedzialnego za zbieranie danych diagnostycznych. Najprawdopodobniej atakujący zagłuszyli też łączność satelitarną, co tłumaczyłoby, dlaczego czujniki nie przesyłały odczytanych przez siebie parametrów alternatywnym kanałem komunikacyjnym. Dodatkowo, ktoś skasował najbardziej interesujące 60 godzin nagrań z kamer monitoringu [6].

Okazało się, że jedna z kamer nagrywająca obraz w podczerwieni była podpięta do osobnej sieci. Dzięki temu nagraniu wiadomo, że na kilka dni przed wybuchem, wzdłuż ropociągu przechadzali się dwaj mężczyźni. W rękach trzymali laptopy. Atakujący przedostali się do sieci wewnętrznej nadzorującej pracę ropociągu, a następnie zainstalowali oprogramowanie typu backdoor, weszli do rozproszonego systemu sterowania DCS, „oślepili” operatora i przejęli sterowanie nad zaworami ropociągu. Manipulując wartościami odpowiadającymi za ciśnienie na danych odcinkach ropociągu, spowodowano rozerwanie rurociągu, wyciek, zapłon i eksplozję [6].

| Krajowy system cyberbezpieczeństwa 1 sierpnia 2018 r. Prezydent RP podpisał Ustawę o Krajowym Systemie Cyberbezpieczeństwa, implementującą do polskiego porządku prawnego dyrektywę Parlamentu Europejskiego i Rady (UE) w sprawie środków na rzecz wysokiego wspólnego poziomu bezpieczeństwa sieci i systemów informatycznych na terytorium Unii (dyrektywa 2016/1148), tzw. Dyrektywa NIS. Ustawa zaczęła obowiązywać od 28 sierpnia 2018 r. Ustawa o cyberbezpieczeństwie obejmuje swoim zakresem między innymi organizację krajowego systemu cyberbezpieczeństwa, co ma na celu zapewnienie w Polsce wysokiego poziomu bezpieczeństwa w cyberprzestrzeni, w tym zabezpieczenia przed atakami na infrastrukturę kluczową z punktu widzenia działania państwa. Zakłada stworzenie Strategii Cyberbezpieczeństwa Rzeczypospolitej Polskiej, tj. dokumentu określającego odpowiednie środki polityczne i regulacyjne, które mają na celu osiągnięcie i utrzymanie wysokiego poziomu cyberbezpieczeństwa zarówno na poziomie krajowym, jak i europejskim. Według ustawy, operatorzy usług kluczowych to firmy i instytucje świadczące usługi o istotnym znaczeniu dla utrzymania krytycznej działalności społecznej lub gospodarczej. Ustawa wskazuje sektory, w których identyfikowani są operatorzy usług kluczowych. Są to sektor energetyczny, transportowy, bankowy i infrastruktury rynków finansowych, ochrony zdrowia, zaopatrzenia w wodę pitną (wraz z dystrybucją) i infrastruktury cyfrowej. Dokładna lista usług kluczowych została zawarta w rozporządzeniu wykonawczym do ustawy. Operatorzy usług kluczowych zobowiązani są wdrożyć system zarządzania bezpieczeństwem w systemie informacyjnym, wykorzystywanym do świadczenia usługi kluczowej. W ramach zarządzania wymagane jest systematyczne szacowanie ryzyka i dostosowanie do niego środków bezpieczeństwa, takich jak bezpieczna eksploatacja systemu, bezpieczeństwo fizyczne systemu (w tym kontrola dostępu), bezpieczeństwo i ciągłość dostaw usług, które mają wpływ na świadczenie usługi kluczowej, utrzymanie planów działania umożliwiających ciągłość świadczenia usługi, ciągłe monitorowanie systemu zapewniającego świadczenie usługi. Ponadto operator jest zobowiązany do stosowania środków zapobiegających i ograniczających wpływ incydentów na bezpieczeństwo systemu informacyjnego, w tym zbierania informacji o zagrożeniach cyberbezpieczeństwa i podatności systemu. Operator jest także odpowiedzialny za opracowanie dokumentacji dotyczącej cyberbezpieczeństwa systemu informacyjnego, uaktualnianie jej i przechowywanie przez okres co najmniej dwóch lat. źródło: NASK |

Bezpieczeństwo systemów sterowania

Jak widać na powyższym przykładzie, systemy przemysłowe są stosunkowo łatwym celem, ponieważ przez wiele lat funkcjonowało przekonanie, że ich odizolowanie od Internetu oraz specyficzne protokoły komunikacyjne zapewniają wystarczające bezpieczeństwo i obecnie wiele systemów automatyki przemysłowej nie ma w ogóle jakichkolwiek zabezpieczeń. Tak jak w wypadku tureckiego ropociągu, w pierwszej kolejności hakerzy prowadzą rozpoznanie pracujących w niej urządzeń, a następnie przygotowują atak, który skutecznie może unieruchomić produkcję.

Warto zwrócić uwagę na fakt, że infrastruktura przemysłowych systemów sterowania ICS i sieci OT w zasadniczy sposób różni się od rozwiązań IT, a więc wymaga odmiennego podejścia do zagadnień bezpieczeństwa. W systemach przemysłowych najważniejsze są bowiem dostępność oraz ciągłość działania, a także stabilność całego systemu. Dopiero w następnej kolejności liczą się integralność i poufność danych (tab. 1.).

Jak widać wyraźnie z raportu firmy Claroty, sieci przemysłowe są również podatne na zagrożenia typu zero-day, a więc takie, które nie zostały jeszcze zdiagnozowane, ani nie są znane przez producenta. W systemach IT – tego typu zagrożeniom zapobiega się przez szybką aktualizację oprogramowania czy systemu operacyjnego dla urządzeń objętych zagrożeniem. W przypadku systemów przemysłowych jest to nie tylko nierealne, ale również często niepożądane, ponieważ niesprawdzona, specyficzna dla danego systemu poprawka może doprowadzić do utraty stabilności działania linii technologicznej. O problemach związanych z bezpieczeństwem systemów przemysłowych ICS świadczy też fakt, że duża część dostępnych na rynku systemów ICS/SCADA czy HMI jest bardzo mocno przestarzała i często działa na niewspieranych od lat systemach operacyjnych, czyli takich, do których nie przygotowuje się już łatek bezpieczeństwa.

Równie zła sytuacja jest w przypadku protokołów przemysłowych. Weźmy choćby protokół Modbus TCP. Jest to nieszyfrowany protokół będący prostym rozszerzeniem protokołu Modbus RTU z lat 70. Podsłuchanie transmisji i modyfikacja oryginalnych danych, atak typu man-in-the-midle, nie stanowi najmniejszego problemu, gdyż wszystkie dane sterujące są w nim przesyłane w sposób jawny. Tak samo podatne na ataki są nieszyfrowane protokoły EtherNet/IP oraz popularny Profinet.

Jak wynika z przytoczonych raportów, na ataki narażone są też sterowniki PLC. Co prawda, na rynku dostępne są modele sterowników wyposażone w mechanizmy bezpieczeństwa, w tym filtrowania pakietów i wewnętrzny firewall, ale powszechnie, ze względu na koszty, korzysta się ze znacznie tańszych, maksymalnie uproszczonych urządzeń PLC, które są całkowicie bezbronne w razie ataku, a „zawieszenie” takiego sterownika PLC nie jest skomplikowanym zadaniem. Wystarczy odpowiednio spreparować ramkę ethernetową lub odpowiedni pakiet z błędem, aby zawiesić komunikację lub przejąć kontrolę nad sterownikiem.

Oddzielnym zagadnieniem jest jeszcze kwestia wykwalifikowanego personelu. Organizacje nie tylko cierpią na brak ekspertów ds. cyberbezpieczeństwa posiadających odpowiednie umiejętności związane z zarządzaniem ochroną sieci przemysłowych, ale również obawiają się tego, że ich operatorzy sieci nie do końca potrafią rozpoznać zachowanie, które może spowodować incydent naruszenia cyberbezpieczeństwa. Wyzwania te stanowią dwie główne obawy związane z zarządzaniem cyberbezpieczeństwem i w pewnym stopniu wyjaśniają, dlaczego błędy pracowników stanowią przyczynę połowy wszystkich incydentów dotyczących przemysłowych systemów sterowania – takich jak infekcje szkodliwym oprogramowaniem – a także poważniejszych ataków ukierunkowanych [1].

Jak wynika z raportu Kaspersky ICS CERT 2020, w prawie połowie firm (45 %) pracownicy odpowiedzialni za bezpieczeństwo infrastruktury IT nadzorują również bezpieczeństwo sieci przemysłowych, łącząc to zadanie ze swoimi głównymi obowiązkami. Takie podejście może nieść zagrożenia dla bezpieczeństwa, mimo tego, że sieci operacyjne i korporacyjne stają się w coraz większym stopniu tożsame, specjaliści po każdej ze stron mogą mieć różne podejścia (37 %) i cele (18 %) w zakresie cyberbezpieczeństwa.

– Tegoroczne badanie pokazuje, że firmy dążą do poprawy ochrony sieci przemysłowych. Jednak uda im się osiągnąć ten cel tylko wtedy, gdy podejmą działania związane z wyeliminowaniem zagrożeń związanych z brakiem wykwalifikowanego personelu oraz błędami pracowników. Dzięki wszechstronnemu, wielopoziomowemu podejściu – które łączy ochronę w aspekcie technicznym z regularnymi szkoleniami specjalistów ds. bezpieczeństwa IT oraz operatorów sieci przemysłowych – infrastruktura będzie chroniona przed zagrożeniami, a umiejętności pracowników nieustannie rozwijane – mówi Gieorgij Szebuladiew, menedżer ds. marki, Kaspersky Industrial Cybersecurity.

|

Wpływ stosowanych metod dostępu na bezpieczeństwo sieci przemysłowych Cyfryzacja przemysłu niewątpliwie ułatwiła pracę, zwłaszcza w dobie panującej pandemii. Możliwość zdalnej konfiguracji czy serwisowania sprzętu jest ogromnym krokiem naprzód. W przypadku ewentualnej awarii znacznemu skróceniu ulegają czasy przestoju. Jednak tam, gdzie większość widzi postęp, administratorzy widzą zagrożenie. Sieci OT wychodzą ze swojej intranetowej strefy komfortu i otwierają się na świat. Zdalny dostęp traktować należy również jako podstawowy wektor ataku, ponieważ ułatwia wejście do całej infrastruktury w przedsiębiorstwa. Dlatego ważne jest, szczególnie dla użytkowników końcowych, aby ściśle nadzorować sposób realizacji zdalnego dostępu, a najlepiej całkowicie go kontrolować. Mamy na rynku rozwiązania, które pozwalają technikom przyznać dostęp do konkretnych urządzeń lub do całej sieci w zadanym oknie czasowym i warto na takie systemy zwrócić uwagę. Dostęp zdalny to nie jedyne zagrożenie, które niesie cyfryzacja przemysłu. Obecnie można mówić o dominującej pozycji Ethernetu w sieciach przemysłowych. Ułatwił on wymianę informacji między maszynami, jak również dostęp do infrastruktury i danych. Podobnie jak w przypadku zdalnego dostępu – na włączanie się bezpośrednio do naszej sieci należy patrzeć z perspektywy wektora ataku. W tym kontekście istotne jest ograniczenie dostępu oraz zabezpieczanie przed niepowołanym podłączaniem urządzeń z zewnątrz. Takie przykłady można mnożyć – jednak obecnie panujące trendy w przemyśle, jak coraz bardziej popularna chmura obliczeniowa, są zdecydowanym krokiem w kierunku rozwoju. Jednak niosą za sobą również ryzyka, które nie znane były dotychczas w zamkniętych sieciach przemysłowych. |

Obrona

Wykrycie sprawcy cyberataku na ICS i pociągnięcie go do odpowiedzialności jest bardzo trudne. Atakujący często działają w rozproszonych grupach, w różnych systemach prawnych i potrafią być bardzo zdeterminowani. W tej sytuacji najbardziej efektywnym sposobem działania pozostaje skuteczna obrona nie zmniejszająca w istotny sposób walorów użytkowych systemu [6].

Obecnie, aby zabezpieczyć istniejące sieci przemysłowe, stosuje się dwie strategie. Pierwszą z nich jest wymiana urządzeń na nowe modele wyposażone w mechanizmy bezpieczeństwa. Druga strategia określana mianem Defence in Depth – polega na zastosowaniu odpowiednich zabezpieczeń na każdym poziomie sieci OT. Strategia Defence in Depth realizowana jest przez stosowanie systemów SIEM (Security Information and Event Management), szyfrowanie transmisji danych, monitoring protokołów przemysłowych i analizę historii sterowań, wykrywanie anomalii i działań nieuprawnionych – dwa ostatnie elementy stosowane są najczęściej.

Standardowo stosuje się też przemysłowe firewalle i systemy wykrywania oraz zapobiegania włamaniom UTM (Unified Threat Management). Dodatkowo wprowadza się algorytmy uwierzytelniania, autentykacji i autoryzacji dostępu, podobnie jak ma to miejsce w standardowych systemach IT. Warto też skorzystać z innych popularnych metod, jak ograniczanie dostępu do portów czy kontrola adresów MAC i IP. Można też zastosować mechanizmy chroniące przed próbami nieuprawnionego dodania zewnętrznych urządzeń do sieci.

Oczywiście nie wolno zapominać o polityce cyberbezpieczeństwa w odniesieniu do systemów automatyki przemysłowej, opracowaniu scenariuszy reagowania na zagrożenia i odpowiednim zabezpieczeniu firmowej infrastruktury IT, z uwzględnieniem punktów jej styku z siecią OT i wszystkich dróg transmisji i możliwości przenoszenia danych, na przykład na nośnikach USB. Istotne są też gruntowne szkolenia pracowników dotyczące cyberbezpieczeństwa, w tym pracowników produkcyjnych.

Literatura

[1] Threat Landscape for Industrial Automation Systems in H1 2020, Kaspersky ICS CERT 2020

[2] RAPORT SPECJALNY: Jak chronić sieci przemysłowe przed cyberatakami?, ASTOR 2018

[3] Claroty Biannual ICS Risk & Vulnerability Report: 1H 2020, Claroty 2020

[4] 2020 Global IoT/ICS Risk Report, CyberX 2020

[5] Deval Bhamare et al., Cybersecurity for Industrial Control Systems, Computers and Security, Elsevier November 2019

[6] Andrzej Kozak, at all. Cyberbezpieczeństwo instalacji przemysłowych – fundament projektu „Industry 4.0” i szansa dla Polski, Instytut Kościuszki 2016.

source: Automatyka 1-2/2021