Cyberbezpieczeństwo przemysłowych sieci Ethernet. Standard IEC 62443

Mirosław Zwierzyński (ELMARK Automatyka) print

Liczba urządzeń, które wykorzystują we współczesnych systemach automatyki standard komunikacji Ethernet rośnie bardzo szybko. W efekcie przybywa także urządzeń włączanych do sieci, zwiększa się ich wielkość oraz ilość przesyłanych danych. Z uwagi na rozwijający się Internet Rzeczy oraz Przemysł 4.0 można spodziewać się, że proces przybierze w najbliższej przyszłości jeszcze na sile.

Coraz większe zapotrzebowanie na dane skutkuje rosnącymi wymaganiami w stosunku do przemysłowych systemów transmisji danych. W związku z narastającą skalą zjawiska powszechnie mówi się dziś ocyberbezpieczeństwie sieci. Kilka lat temu temat ten nie wydawał się zbyt istotny, szczególnie dla automatyków. Bez wątpienia jednak świadomość tego typu zagrożeń w świecie przemysłu systematycznie rośnie, co owocuje większym zapotrzebowaniem na fachową wiedzę w tym obszarze.

W zakresie systemów przemysłowych często za podstawę bezpieczeństwa uważa się ich odseparowanie od świata zewnętrznego. Utrzymanie takiego statusu jest jednak coraz trudniejsze. Wiąże się to oczywiście z rosnącą liczbą urządzeń włączanych do sieci, potrzebą wymiany danych (również między różnymi systemami), a także koniecznością ich podłączania do urządzeń zewnętrznych. Systemy automatyki stają się w efekcie bardziej podatne na zagrożenia ze strony cyberprzestępców, podczas gdy ci ostatni wykazują coraz większe zainteresowanie taką infrastrukturą. Poza zagrożeniami pochodzącymi ze „świata zewnętrznego” nie można pomijać również tych pochodzących z „wewnątrz”.

Standard IEC 62443

Obecnie istnieje szereg norm i wytycznych dotyczących bezpieczeństwa systemów przemysłowych. Niektóre z nich są precyzyjne, inne podchodzą do problemu dość ogólnie. Część skupia się tylko na hardwarze, część na softwarze, a inne opisują oba obszary całościowo, podpowiadając użytkownikom jak budować bezpieczne aplikacje. Wśród najpopularniejszych norm są m.in. NIST 800-53, NERC CIP dla energetyki czy IEC 62443, znany też jako ISA 99.

Szczególnie ostatni z nich ma szansę stać się wiodącym standardem, przede wszystkim ze względu na kompleksowe podejście do problemu. W wielu przypadkach właściciele systemów w odniesieniu do ich bezpieczeństwa musieli polegać na opinii wykonawców. Dzięki IEC 62443 sytuacja ulega zmianie. Norma szczegółowo opisuje wymagania, jakie powinni spełniać nie tylko dostawcy komponentów i systemu, ale także jego finalni odbiorcy. Dzięki temu zarówno wykonawcy systemów, jak i ich właściciele mogą precyzyjnie określić parametry, które zagwarantują bezpieczeństwo systemu.

W myśl zasady, iż system jest tak bezpieczny jak jago najsłabsze ogniwo, producenci komponentów mają coraz większy wpływ na bezpieczeństwo aplikacji. Ich rolą jest stworzenie takich możliwości konfiguracyjnych ifunkcjonalnych oferowanych produktów, aby zapewnienie bezpieczeństwa nie stanowiło problemu. Jak to zrobić? W normie IEC 62443-4-2 uwzględniono wytyczne dla dostawców komponentów, które dotyczą m.in. wymagań w zakresie identyfikacji i uwierzytelniania użytkowników, integralności i poufności danych oraz tworzenia kopii zapasowych. Wyliczono siedem głównych zagrożeń, na które należy zwrócić uwagę w kontekście bezpieczeństwa urządzeń, w tym również urządzeń sieciowych.

Łączenie sieci OT i IT niesie pewne ryzyko, dlatego routery pośredniczące powinny mieć odpowiednio skonfigurowane zapory ogniowe i inne reguły przychodzące. Na zdjęciu EDR-810

Zagrożenia oraz przykładowe mechanizmy i funkcje, jakie można zastosować, by je wyeliminować, to:

- brak kontroli identyfikacji i autentykacji – zarządzanie kontami i hasłami indywidualnie dla każdego użytkownika,

- brak kontroli dostępu – automatyczne wylogowanie i blokada dostępu do urządzenia,

- brak integralności danych – kontrola integralności plików konfiguracji oraz aktualizacji oprogramowania,

- brak poufności danych – wykorzystywanie „bezpiecznych połączeń” (SSL/SSH),

- brak restrykcyjnych wymagań dla przepływu danych – stosowanie mechanizmów typu listy kontroli dostępu w przełącznikach sieciowych (tzw. ACL) czy kontrola dostępu do nich przez definiowane listy IP,

- brak szybkiej reakcji na zdarzenia – budowanie logów zdarzeń w oparciu o śledzenie działań wykonywanych przez konkretnych użytkowników,

- ograniczona dostępność zasobów sieciowych – ograniczenie liczby zalogowanych użytkowników oraz wyłączenie nieszyfrowanych bądź niewykorzystywanych interfejsów.

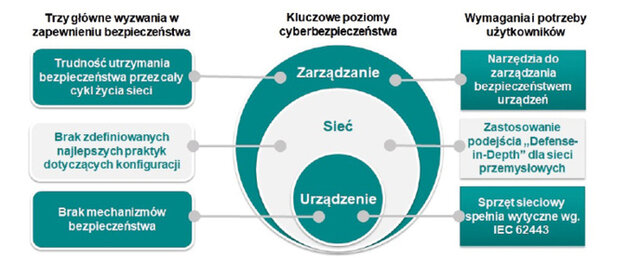

Wskazane elementy dotyczą jedynie bezpieczeństwa urządzeń sieciowych. Brak takich funkcjonalności może być istotnym problemem, ale samo ich istnienie nie gwarantuje powodzenia. Aby móc je w pełni wykorzystać, konieczne jest wejście o poziom wyżej – na poziom sieci komunikacyjnej, gdzie mogą pojawić się takie niedociągnięcia jak brak zdefiniowanych tzw. dobrych praktyk i wytycznych w zakresie stosowanych mechanizmów bezpieczeństwa i konfiguracji sieci. Skutkuje to m.in. stosowaniem tych samych haseł, łączeniem obszaru IT z OT bez zabezpieczeń czy zdalnym dostępem do obiektów w celach serwisowych. Z tego względu kluczowe jest określenie zasad konfiguracji urządzeń sieciowych oraz segmentacji sieci przez VLAN, a także tworzenie stref i komórek oraz reguł ich wzajemnych interakcji przez wykorzystanie odpowiednich firewalli. Istotnym aspektem jest również utrzymanie bezpieczeństwa systemu w całym cyklu jego życia. Nie jest to proste, szczególnie jeśli za jego utrzymanie odpowiedzialny jest liczny personel albo firmy zewnętrzne. Często z zbiegiem czasu poziom zabezpieczeń znacząco maleje, począwszy od bieżących zmian w konfiguracji sprzętu, a kończąc na braku aktualizacji oprogramowania. Warto mieć narzędzia, który ułatwią i usprawnią ten proces oraz pozwolą na utrzymanie oczekiwanego poziomu bezpieczeństwa.

Przyjęcie podejścia bazującego na najlepszych praktykach w zakresie ochrony infrastruktury przemysłowej daje właścicielom tego typu obiektów największą szansę na skuteczną ochronę przed zagrożeniami. Taką ideę propaguje opisywana norma IEC 62443. Na jej korzyść przemawia również fakt, iż jest zaaprobowana i wdrażana przez największych graczy w branży, czyli firmy takie jak Siemens, ABB, Yokogawa, Honeywell czy Rockwell Automation.

Implementacja IEC 62443 w przełącznikach Moxa

Przedstawiciele firmy Moxa, podobnie jak wielu ekspertów z dziedziny cyberbezpieczeństwa przemysłowego, są zdania, że najlepszą drogą i początkiem do zagwarantowania bezpieczeństwa sieci przemysłowych jest zapewnienie oczekiwanego poziomu bezpieczeństwa przez urządzenia, które je tworzą, czyli switche przemysłowe. W odpowiedzi na tego typu oczekiwania Moxa przygotowała specjalną aktualizację oprogramowania przełączników z portfolio firmy, tzw. Turbo Pack 3. Zapewnia to pełną zgodność z wymaganiami wskazanymi w IEC 62443-4-2 (poziom 2).

W aktualizacji można znaleźć wszystkie funkcjonalności i mechanizmy, wymienione uprzednio jako istotne dla ochrony przed siedmioma zasadniczymi zagrożeniami dotyczącymi sieci przemysłowych. To jednak nie wszystko – aktualizacja znacznie przekracza wspomniane wymagania i zapewnia szereg dodatkowych funkcjonalności, które mają na celu zwiększenie ochrony. Należą do nich m.in. uwierzytelnianie przez zewnętrzne serwery RADIUS, kontrola adresów MAC na portach i przyjazny interfejs użytkownika.

Obecnie zaawansowane funkcje bezpieczeństwa są dostępne w przełącznikach Moxa z serii EDS-500E, IKS-6700A, IKS-G6000A czy „rdzeniowych” ICS-7000A. Jednocześnie planowany jest dalszy intensywny rozwój w kierunku udostępnienia nowych mechanizmów i możliwości zapewnienia bezpieczeństwa sieci przemysłowych. Przykładem jest wyjście poza utarty schemat ograniczenia się do samych urządzeń. W ramach pakietu MXstudio, tj. narzędzi przeznaczonych do monitorowania, diagnostyki oraz konfiguracji sieci opartych na sprzęcie Moxa, zaimplementowany został tzw. security view. Jego użycie umożliwia szybkie kontrolowanie statusów oraz poziomu bezpieczeństwa użytkowanych urządzeń Moxa. Parametry bieżących konfiguracji są konfrontowane z wymaganiami określonymi przez IEC 62443, co w czytelny sposób obrazuje poziom zabezpieczenia stosowanych urządzeń sieciowych. Z punktu widzenia właścicieli systemów oraz działań, jakie sugeruje im standard IEC 62443 w zakresie utrzymania dużego bezpieczeństwa systemów w całym cyklu ich życia, jest to nieocenione.

Podsumowanie

Cyberbezpieczeństwo w odniesieniu do systemów przemysłowych będzie odgrywać coraz większą rolę. Poszukując dróg, jakimi można podążać przy realizacji polityki bezpieczeństwa, warto pamiętać o normie IEC 62443, która dzięki kompleksowemu podejściu do problemu ma szansę stać się wiodącą normą w tym zakresie. Określa wymagania wobec użytkowników systemów, ich wykonawców oraz dostawców poszczególnych komponentów. Co istotne, dwie pierwsze grupy mogą wymagać od dostawców komponentów spełnienia sprecyzowanych parametrów, które finalnie pozwolą zagwarantować bezpieczeństwo systemu. Bez wątpienia wdrożenie wytycznych ujętych w normie znacząco ograniczy ryzyko dokonania skutecznego ataku. Świetnie rozumie to firma Moxa, która przy projektowaniu urządzeń uwzględnia wytyczne wskazane w normie IEC 62443.

ELMARK AUTOMATYKA Sp. z o.o.

ul. Niemcewicza 76, 05-075 Warszawa-Wesoła

tel. 22 773 79 37, 22 778 99 25

fax 22 773 79 36

elmark@elmark.com.pl

www.elmark.com.pl

source: Automatyka 6/2018