Jak chronić sieci przemysłowe przed cyberatakami?

Materiał prasowy drukuj

Media coraz częściej informują o próbach ataków na sieci przemysłowe. Motywy napastników są różne – od zamiaru popełnienia przestępstwa, przez wywołanie zakłóceń operacyjnych, aż po spowodowanie zagrożenia bezpieczeństwa ludzi i środowiska. Jednocześnie eksperci branżowi od lat powtarzają, że sieci przemysłowe są podatne na zagrożenia. Brakuje im wielu wbudowanych mechanizmów ochrony, które są oczywiste w sieciach IT, takich jak zautomatyzowane aktualizacje i kilkustopniowe mechanizmy uwierzytelniania. Do niedawna nie dysponowaliśmy wystarczającą ilością danych, które umożliwiałyby obiektywną ocenę ryzyka.

Firma CyberX, specjalizująca się w dostarczaniu rozwiązań z zakresu cyberbezpieczeństwa, zrealizowała metodyczną analizę ruchu sieciowego za pomocą autorskich, opatentowanych algorytmów. Badaniem objęto 375 sieci produkcyjnych w zakładach zlokalizowanych na terenie USA, Europy oraz w regionie Azji i Pacyfiku. Prowadzone przez 18 miesięcy badanie objęło wszystkie sektory przemysłu, w tym energetykę, zakłady użyteczności publicznej, sektor farmaceutyczny, paliwowy, przemysł chemiczny oraz zakłady produkcyjne z branży FMCG.

Analiza zebranych danych pokazuje, że sieci przemysłowe są łatwym celem dla coraz bardziej zdeterminowanych przestępców.

Wiele sieci ma wyjście do publicznego Internetu – banalnie prosto jest się do nich dostać przez takie podatności, jak np. nieszyfrowane, proste hasła. Często brakuje podstawowych zabezpieczeń jak program antywirusowy, co umożliwia atakującym zrealizowanie rozpoznania w niezauważalny sposób, przed podjęciem próby sabotażu instalacji produkcyjnych – linii montażowych, zbiorników mieszających, wielkich pieców itp.

Do tej pory panowało powszechne przekonanie, że sieci przemysłowe nie są zabezpieczone od wewnątrz, ale okazało się, że również nie są bezpieczne od zewnątrz. Stąd gdy atakujący dostaną się do systemu sieci sterowania przemysłowego OT (Operational Technology) – mogą stosunkowo łatwo się w niej poruszać. W pierwszej kolejności przeprowadzają rozpoznanie pracujących w niej urządzeń, następnie przygotowują atak, który je skutecznie unieruchomi.

Jak zapobiec cyberprzestępczej działalności? Nie chcemy tylko słuchać katastroficznych przepowiedni. Potrzebujemy realistycznego, opartego na rzetelnych danych, spojrzenia na największe i najpopularniejsze zagrożenia. Oto najważniejsze wnioski z analizy ryzyka ICS i IIoT:

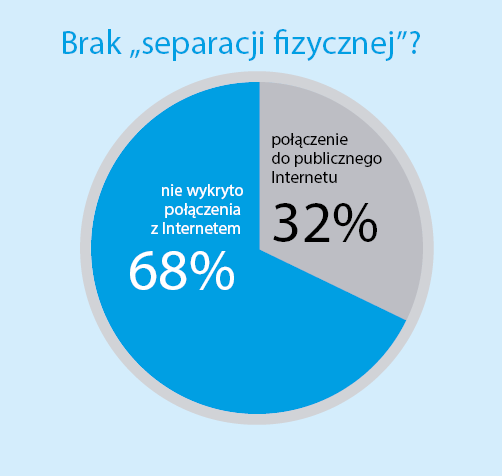

- Jedna trzecia zakładów przemysłowych jest podłączona do Internetu – co czyni je dostępnymi dla hakerów i złośliwego oprogramowania (malware) wykorzystującego luki i błędną konfigurację. Obala to mit, że sieci OT nie muszą być monitorowane i nie potrzebują uszczelniania, ponieważ są odizolowane od Internetu za pomocą fizycznej separacji pomiędzy sieciami (przemysłową i biurową).

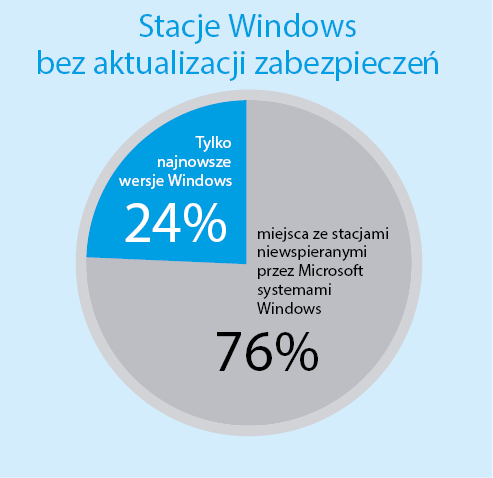

- W trzech na cztery zakładach przemysłowych pracują niewspierane systemy operacyjne Windows, takie XP i 2000. Ponieważ firma Microsoft nie dostarcza już aktualizacji zabezpieczeń dla starszych systemów, takie przedsiębiorstwa mogą łatwo zostać narażone na destrukcyjne złośliwe oprogramowanie, np. WannaCry / NotPetya, trojany (Black Energy)i nowe formy oprogramowania ransomware.

- Niemal trzy na pięć zakładów stosuje nieszyfrowane hasła w postaci zwykłego tekstu zezwalające na dostęp i przemieszczanie się w obrębie sieci OT. Hasła te mogą zostać łatwo przechwycone i odczytane przez intruzów na etapie rozpoznania, a następnie wykorzystane do włamania się do krytycznych urządzeń przemysłowych.

- Połowa obiektów przemysłowych nie korzysta z żadnej ochrony antywirusowej, zwiększając tym samym ryzyko cichego zainfekowania złośliwym oprogramowaniem, które przez długi czas może pozostawać w uśpieniu.

- Prawie połowa ma co najmniej jedno nieznane lub obce urządzenie, a 20% wyposażona jest w bezprzewodowe punkty dostępowe (WAP). Jedno i drugie może zostać wykorzystane przez atakujących jako punkty wejścia. Do bezprzewodowych urządzeń dostępowych często można się dostać dzięki ich niepoprawnej konfiguracji lub za pomocą luki KRACK.

- Średnio prawie jedna trzecia urządzeń (28%) w każdym z zakładów jest podatna na ataki. CyberX kwalifikuje urządzenie jako „podatne”, gdy jego wynik bezpieczeństwa jest mniejszy niż 70%. Jest on ustalany na podstawie oceny wszystkich odnalezionych luk w zabezpieczeniach urządzenia – takich jak przepełnienie bufora – oraz problemów z konfiguracją, takich jak otwarte porty.

- 82% obiektów przemysłowych korzysta z protokołów służących do zdalnego połączenia: RDP, VNC i SSH. Gdy sieć OT zostanie naruszona przez hakerów, mogą oni przejąć również zdalne połączenia i zacząć nimimanipulować.

Większość analizowanych sieci OT powstała wiele lat temu, na długo przed rozpowszechnieniem się Internetu i potrzebą prowadzenia inteligentnego monitoringu w czasie rzeczywistym. Kluczowymi priorytetami były wydajność i niezawodność, a nie bezpieczeństwo. Założono, że sieci OT są bezpieczne, ponieważ:

- są chronione przez fizyczne odseparowanie,

- nie są podłączone do Internetu oraz nie mają podłączenia do firmowych sieci IT.

Ataki wirusów WannaCry i NotPetya z jednej strony pokazały, jak łatwo można przeniknąć do sieci OT i zakłócić proces produkcji – powodując straty o wartości setek milionów dolarów,

a z drugiej strony – ukierunkowane ataki przez wyłączenie, unieruchomienie części ukraińskich sieci elektrycznych udowodniły, że mogą nie tylko zatrzymać infrastrukturę krytyczną, ale także wpłynąć na życie ludnościcywilnej.

Jak zapobiec takim sytuacjom? Najprościej byłoby dokonać masowej modernizacji infrastruktury OT we wszystkich zakładach przemysłowych. To jednak wiązałoby się z kosztami rzędu milionów dolarów. Raport opisuje szereg praktycznych kroków, które organizacje mogą podjąć dzisiaj, aby zmniejszyć ryzyko, na jakie narażona jest ich sieć OT. Obejmują one inicjatywy organizacyjne, takie jak szkolenia dla personelu OT podnoszące świadomość bezpieczeństwa i przełamywanie barier między działami IT i OT.

Obejmują one również rozwiązania techniczne, takie jak stosowanie alternatywnych metod bezpieczeństwa i wielowarstwowej ochrony, ciągły monitoring nastawiony na wykrywanie anomalii i przewidywanie zagrożeń, co skutkuje działaniami mającymi na celu uszczelnianie luk w zabezpieczeniach.

Instytut SANS opisuje takie proaktywne podejście jako Aktywną Cybernetyczną Obronę (Active CyberDefense), która jest ciągłym procesem monitorowania bezpieczeństwa w celu identyfikowania i zwalczania zagrożeń.

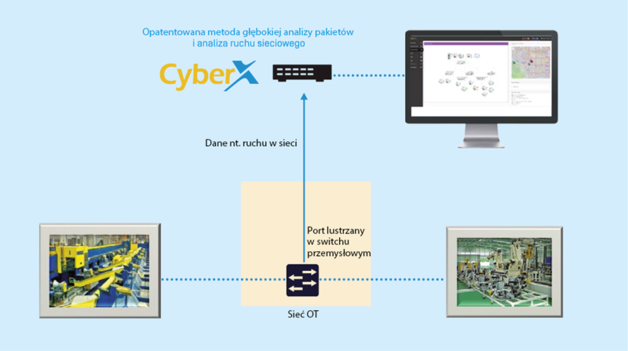

Metodyka zbierania i analizy danych w kontekście podatności na cyberataki

Ruch badanych sieci został nagrany za pomocą pasywnego (bez udziału sondy, czy agenta) monitorowania sieci OT.

Wymagało to podłączenia oprogramowania XSense, w postaci urządzenia fizycznego lub wirtualnej maszyny, do sieci OT poprzez mirror port skonfigurowany w switchu przemysłowym, który przekazywał cały ruch.

Informacje na temat ryzyka i podatności sieci zostały zebrane w wyniku działania opatentowanych algorytmów głębokiej kontroli pakietów (Deep Packet Inspection, DPI) i analizy ruchu sieciowego (Network Traffic Analysis, NTA). DPI sprawdza dane pod kątem typów i ich nagłówki dla wszystkich pakietów przechodzących przez sieć, podczas gdy NTA służy do analizy informacji uzyskanej z wzorców komunikacji przemysłowej. Platforma XSense jest w 100% niezależna i współpracuje z urządzeniami wszystkich dostawców automatyki. Algorytmy w niej zawarte rozumieją:

- wszystkie protokoły automatyki przemysłowej (Modbus, Siemens S7, GE SRTP itp.),

- urządzenia (Rockwell Automation, Schneider Electric, GE, Siemens itd.).

Algorytmy te w pierwszej kolejności używane są do wykonywania inwentaryzacji wszystkich urządzeń w sieci, a także do odkrywania topologii sieci. Następnie identyfikują wszystkie podatności sieciowe i słabości punktów końcowych, które można wywnioskować z analizy ruchu – w tym luki w zabezpieczeniach urządzeń przemysłowych, takich jak sterowniki programowalne PLC.

Rozkład statystyczny protokołów przemysłowych

Sieci przemysłowe stanowią złożoną mieszankę protokołów przemysłowych, w tym specjalistycznych, dedykowanych protokołów opracowanych dla określonych urządzeń automatyki. Tak zróżnicowany układ utrudnia zapewnienie bezpieczeństwa środowiskom OT.

Ponadto wiele protokołów zostało zaprojektowanych w czasach, gdy funkcje bezpieczeństwa, takie jak uwierzytelnianie, nie były wymagane. Założono, że sam fakt, że człowiek ma możliwość połączenia się zurządzeniem, jest wystarczającym uwierzytelnieniem.

Badania CyberX wykazały, że najczęściej używanym protokołem jest Modbus, protokół komunikacyjny po raz pierwszy opublikowany przez Modicon (obecnie Schneider Electric) w 1979 r. Modicon skonstruował pierwsze sterowniki PLC, które są obecnie powszechnie używane do sterowania urządzeniami fizycznymi, takimi jak silniki i zawory.

Sytuacji bezpieczeństwa w sieciach OT nie ułatwia fakt, że zakłady przemysłowe nigdy nie miały bezpośredniego wglądu w stan i zasoby sieci OT, ponieważ narzędzia monitorujące zaprojektowane dla korporacyjnych sieci IT są „ślepe” na protokoły specyficzne dla OT.

Podczas naszej zautomatyzowanej oceny ryzyka napotkaliśmy standardowe protokoły IT (HTTP, SMB, RDP itp.), a także zróżnicowaną mieszankę protokołów OT.

Najpopularniejsze podatności spotykane w sieciach ICS i IIoT

Fizyczna separacja „Air-gap”

W teorii, systemy OT oddzielone są od dostępu do Internetu i nie ma między nimi połączenia. Ale od dawna wiemy, że jest to mit. Nasze badanie pokazało, że sieci przemysłowe w jednym na trzy badane zakłady (32%) miały podłączenie do publicznego Internetu.

W 2014 r. amerykańska organizacja ICS-CERT wydała oświadczenie stwierdzające, że zidentyfikowała wyrafinowaną kampanię z wykorzystaniem złośliwego oprogramowania, która zaszkodziła wielu systemom sterowania przemysłowego [w USA] przy użyciu odmiany malware BlackEnergy. Analiza wskazuje, że kampania trwa od co najmniej 2011 r. Analitycy ICS-CERT zaobserwowali ponadto, że wiele firm [z USA] współpracujących z ICS-CERT zidentyfikowało szkodliwe oprogramowanie na połączonych z Internetem interfejsach HMI. Zaawansowana odmiana złośliwego oprogramowania BlackEnergy została później wykorzystana w ataku na ukraińską sieć energetyczną w grudniu 2015 r.

Debata na temat bezpieczeństwa w kontekście separacji fizycznej sieci – i czy ona rzeczywiście istnieje – trwa od lat.

Już w 2011 r. dyrektor zarządzający Siemensa powiedział: Zapomnijcie o micie „air-gap” – system sterowania, który jest całkowicie odizolowany, to historia. Dlaczego zatem w firmach produkcyjnych nadal stosuje się podłączenie sieci przemysłowych do publicznego Internetu? Istnieją różne powody, większość z nich wynika z wygody:

- Zdalne dostępy – dostawcy automatyki przemysłowej i inni wykonawcy często wolą uzyskiwać dostęp do systemów ze zdalnej lokalizacji, aby zarządzać nimi i je serwisować, zamiast fizycznie podróżować do odległych zakładów przemysłowych.

- Aktualizacje oprogramowania – często wygodniej jest podłączyć urządzenia bezpośrednio do serwerów internetowych w celu automatycznych aktualizacji oprogramowania, takich jak „łatki” Adobe i zaktualizowane sygnatury antywirusowe.

- Przeglądanie stron internetowych – z reguły dostęp do Internetu w sieciach OT umożliwiający przeglądanie poczty e-mail lub stron internetowych jest zabroniony, ale czasem te zasady są trudne do wyegzekwowania. Separacja fizyczna jest czasami rozumiana jako rozdzielenie pomiędzy sieciami IT i OT. Jednak dość oczywista pozostaje kwestia, że granica IT/OT jest dość przepuszczalna, z następujących powodów:

- Skradzione dane uwierzytelniające – najprostszym sposobem na złamanie zabezpieczeń sieci OT jest kradzież danych do logowania od inżyniera systemu automatyki, zwykle za pomocą phishingu. Ta metoda została użyta na przykład w pierwszym ataku na ukraińską sieć energetyczną, w którym atakujący wykorzystał skradzione dane uwierzytelniające, aby przejść z sieci IT do sieci OT przez połączenie VPN.

- Korea Północna wobec amerykańskiej sieci elektroenergetycznej prawdopodobnie przyjęła strategię polegającą na próbach narażenia jej na niebezpieczeństwo przez wykorzystanie phishingu skierowanego przeciwko inżynierom automatykom. Symantec (Dragonfly 2.0) i Cisco Talos opisały niedawne cyberataki, których celem byli właśnie automatycy, zmierzające do wykradzenia ich danych do logowania, co umożliwia ominięcie zabezpieczeń styku sieci IT/OT i uzyskanie bezpośredniego dostępu do sieci OT.

- Zainfekowane laptopy i napędy USB – w ataku Stuxnet sieć OT została zainfekowana przez zainfekowane laptopy i pendrive’y USB, które zostały podłączone bezpośrednio do sieci OT.

- Skompromitowanie producentów urządzeń – po pierwszej fali ataków z użyciem Dragonfly przeciwko firmom energetycznym, ICS-CERT poinformował, że hakerzy próbowali narazić sieci OT, infekując instalatory aktualizacji trojanem Havex na stronach internetowych co najmniej trzech dostawców systemów ICS. Wirus NotPetya rozprzestrzenia się w podobny sposób, infekując aktualizacje Me.Doc.

Nieaktualne systemy operacyjne Windows

Analiza wykazała także, że trzy na cztery zakłady przemysłowe (76%) mają w swoich sieciach OT przestarzałe, niewspierane systemy operacyjne Windows, takie jak Windows XP i Windows 2000, co oznacza, że systemy te nie otrzymują już aktualizacji zabezpieczeń od firmy Microsoft.

Systemy te mogą łatwo zostać skompromitowane przez starsze złośliwe oprogramowanie, takie jak Conficker, jak również przez nowsze i bardziej wyrafinowane złośliwe oprogramowanie, takie jak ransomware (wyłudzanie okupu), passwordstealers (kradzież hasła) i back–doors (furtka).

Ponadto starsze systemy Windows zazwyczaj nie mogą uruchomić nowoczesnych programów do wykrywania i reagowania na końcówkach operatorskich i stacjach inżynierskich (Endpoint Detection and Response, EDR), które wykrywają ukierunkowane ataki za pomocą analiz behawioralnych w czasie rzeczywistym.

WannaCry był wyjątkiem, dla którego firma Microsoft wydała aktualizację zabezpieczeń dla wersji Windows XP – ale już nie dla systemu Windows 2000, co ilustruje, jak krytyczne było wykradnięcie informacji z NSA13 dokonane przez Shadow-Brokers. Microsoft oświadczył nawet, że dostarczanie „łatki” do nieobsługiwanych wersji systemu Windows było dla nich bardzo niestandardowym działaniem. Jednak nadal istnieją setki lub tysiące ujawnionych podatności (CVE) dla starszych wersji systemu Windows, które nigdy nie zostaną załatane, co sprawia, że stacje Windows są idealnymi miejscami, w których można złamać zabezpieczenia.

Słabe uwierzytelnianie

Trzy na pięć zakładów przemysłowych (59%) używa nieszyfrowanych haseł dostępu w postaci zwykłego tekstu. Hasła te mogą zostać łatwo odczytane przez napastników dokonujących cyberrekonesansu w trakcie podsłuchiwania ruchu sieciowego.

Następnym krokiem, pozwalającym na przejęcie kontroli, jest zalogowanie się do urządzeń, czy systemów automatyki jako autoryzowany użytkownik przy użyciu pozyskanego hasła.

W zależności od posiadanych uprawnień przechwyconych od realnych użytkowników, cyberprzestępcy mogą zyskać pełną kontrolę nad urządzeniami w zakładzie, umożliwiającą im sterowanie krytycznymi systemami sterowania, włącznie z unieruchamianiem linii produkcyjnych lub zamykaniem zaworów w zakładach chemicznych lub farmaceutycznych.

Brak ochrony antywirusowej

Prawie połowa analizowanych zakładów przemysłowych na stacjach operatorskich i inżynierskich z systemem Windows nie ma nawet podstawowej ochrony antywirusowej (AV).

Częstym powodem takiego stanu rzeczy jest fakt, że uruchamianie oprogramowania antywirusowego na tych stacjach, np. stacje robocze HMI/SCADA, może czasami spowodować utratę gwarancji zapewnianej przez dostawców OT.

Zakłady te obawiają się, że obciążenie w postaci skanującego oprogramowania antywirusowego wpłynie na wydajność lub niezawodność stacji roboczych.

Niemniej brak ochrony antywirusowej zwiększa ryzyko, że na takich systemach znajdzie się znane złośliwe oprogramowanie – jak Conficker, WannaCry i NotPetya – nawet bez wiedzy administratorów. Dla przykładu – urządzenia zintegrowane, takie jak sterowniki PLC, nie działają z żadną ochroną antywirusową, ponieważ brakuje im zasobów procesora i pamięci do obsługi działania programu antywirusowego.

Nieznane urządzenia

44% zakładów ma co najmniej jedno nieautoryzowane lub nieznane (obce) urządzenie. Obce urządzenie może być efektem zwykłej luki w ewidencjonowaniu nowych legalnych zasobów, gdy są one dodawane do sieci OT – lub może reprezentować złośliwe urządzenie pozostawione przez złośliwego użytkownika lub zewnętrznego wykonawcę.

Najlepsze praktyki w zakresie bezpieczeństwa mówią, że trudno jest chronić urządzenia, których się nie zna. Dlatego większość inicjatyw poprawienia bezpieczeństwa OT rozpoczyna się od zainstalowania sprawdzonego programu do wykrywania wszystkich urządzeń w sieci, w celu zmapowania wszystkich zasobów i ich połączeń (stworzenia topologii sieci).

Znane złośliwe oprogramowanie w sieci

10% spośród analizowanych zakładów nie zdawało sobie sprawy z tego, że ma szkodliwe oprogramowanie, takie jak WannaCry, NotPetya i Conficker w swoich przemysłowych sieciach sterowania.

10% wydaje się być stosunkowo niską liczbą. Rośnie, jeśli uzmysłowić sobie, że – w przeciwieństwie do sieci IT – ryzyko stwarzane przez zainfekowaną maszynę zwykle oznacza utratę produktywności z uwagi na przestój spowodowany pozbyciem się malware. W środowiskach OT tego typu złośliwe oprogramowanie może mieć istotny wpływ na wyniki finansowe zakładu, ponieważ zakłóca proces produkcji.

Protokoły zdalnego sterowania jako kierunki ataku

82% obiektów przemysłowych korzysta z protokołów zdalnego zarządzania, jak RDP (Remote Desktop Protocol), VNC (Virtual Network Computing) i SSH (Secure Shell). Oznacza to, że gdy atakujący włamie się do sieci OT, znacznie łatwiej będzie mu zdalnie uzyskać dostęp i kontrolować inne urządzenia w sieci przy użyciu standardowych narzędzi administracyjnych. W związku z tym sterowanie zdalnego dostępu powinno być dokładnie monitorowane, aby zapewnić szybkie wykrycie nieautoryzowanego lub podejrzanego dostępu. Cybernapastnicy w pierwszym ukraińskim ataku na sieć energetyczną wykorzystali tego typu narzędzia do zdalnego sterowania interfejsem systemu SCADA, by otworzyć wyłączniki.

Dodatkowo RDP został ostatnio użyty jako mechanizm rozprzestrzeniania się nowego wariantu wirusa Petya, typu ransomware.

Bezprzewodowe punkty dostępowe (WAP), jako kierunki ataku

20% analizowanych obiektów ma co najmniej jeden bezprzewodowy punkt dostępowy (WAP, Wireless Access Point). Niewystarczająco lub błędnie skonfigurowane punkty dostępu zwiększają obszar zagrożony atakiem, ponieważ dostęp do nich jest realizowany przez nieautoryzowane urządzenia, na przykład laptopy pracowników i wykonawców oraz urządzenia mobilne.

WAP można również zaatakować dzięki niedawno wykrytej luce KRACK WPA2 (Wi-Fi Protected Access, standard szyfrowania stosowany w sieciach bezprzewodowych).

Duża liczba urządzeń wrażliwych na atak

Średnio 28% urządzeń w zakładzie przemysłowym jest zagrożonych. Obejmuje to klasyczne urządzenia automatyki z własnymi systemami operacyjnymi, np. sterowniki PLC, a także standardowe stacje komputerowe zsystemem Windows.

CyberX klasyfikuje urządzenia jako podatne, gdy ich wynik bezpieczeństwa jest mniejszy niż 70%, gdzie wynik jest ustalany przez zbadanie wagi wszystkich ujawnionych luk i podatności (Common Vulnerability Exposures, CVE),

jakie dane urządzenie ma, a także problemów z konfiguracją, takich jak otwarte porty.

Urządzenia podatne zwykle mają krytyczne CVE reprezentujące luki, które skutkują wysoce skutecznymi atakami – taką luką jest np. przepełnienie bufora. Tego rodzaju słabe miejsca zapewniają atakującym pełną kontrolę nad urządzeniem.

Te podatne urządzenia stanowią jedno z najsłabszych ogniw w łańcuchu bezpieczeństwa i powinny być traktowane priorytetowo w procesie uszczelniania.

Dostawcy systemów OT stosują obecnie najlepsze praktyki związane z Bezpiecznym Programowaniem Rozwoju (Secure Development Lifecycle, SDLC) i zazwyczaj dość szybko dostarczają aktualizacje „łatające” znane luki. Jednak wyzwania stojące przed użytkownikami końcowymi OT – pierwsze testy poprawek, a następnie aktualizacja urządzeń, które często działają w trybie 24×7×365, wraz z brakiem zrozumienia ryzyka, wpołączeniu z fałszywym poczuciem bezpieczeństwa wyniesionym z lat pracy bez żadnych incydentów – nadal stoją na przeszkodzie konsekwentnemu „łataniu” wrażliwych urządzeń OT.

Benchmarking wyniku bezpieczeństwa sieci ICS i IIoT w różnych branżach

Wyniki pokazują, że ogólny wynik bezpieczeństwa sieci w równym stopniu dotyczy wszystkich branż. Przy czym wszystkie branże wykazują wyniki w zakresie ±5 punktów procentowych mediany wynoszącej 61% we wszystkich obiektach w badanej próbie.

Głównym wnioskiem jest jednak to, że wszystkie branże mają długą drogę do przejścia, aby zbliżyć się do minimalnej zalecanej wartości 80%, którą proponuje CyberX.

Wizualizacja wektora ataku

Technologia ICS Attack Vector Prediction (zintegrowane oprogramowanie Przewidywania Wektora Ataku) firmy CyberX wykorzystuje wbudowane funkcje analityczne i uczenie maszynowe do ciągłego przewidywania najbardziej prawdopodobnych ścieżek ukierunkowanych ataków na sieci ICS oraz systemy SCADA.

Zrozumienie tych ścieżek i wdrożenie dla nich środków zaradczych, w połączeniu z ciągłym monitorowaniem ich słabych punktów, to podstawowe aspekty aktywnej cyberochrony (Active Cyber Defense).

Technologia Attack Vector Prediction firmy CyberX wykorzystuje dane nt. podatności na atak, omówione w tym raporcie, jako dane wejściowe w pracy z konkretną organizacją.

Wygenerowanie wizualnej reprezentacji wszystkich możliwych ścieżek wektorów ataków umożliwia zespołom ds. bezpieczeństwa ustalanie priorytetów działań ograniczających ryzyko i symulowanie scenariuszy typu „co, jeśli” w celu zmniejszenia obszaru potencjalnego ataku. „Jeśli wyizoluję to niebezpieczne urządzenie lub zainstaluję „łatkę” zabezpieczającą, czy wyeliminuje to ryzyko, na jakie są narażone moje krytyczne zasoby?”

W tym przykładzie dostęp do Internetu z określonej podsieci jest używany do uzyskania wejścia do OT. Następnie atakujący wykorzystuje znane podatności, aby poruszać się w głąb w sieci OT, ostatecznie przejmując PLC # 11.

Zalecenia

Aktualizowanie systemów Windows i podatnych urządzeń jest długim i złożonym procesem. Wiele z tych systemów działa 24 godziny na dobę, 7 dni w tygodniu i ma ograniczoną liczbę okien serwisowych.

Ponadto wiele starszych systemów Windows obsługuje aplikacje SCADA, które powinny zostać gruntownie przetestowane lub nawet ponownie przepisane po aktualizacji.

Istnieją cztery sposoby radzenia sobie ze złożonością procesu zabezpieczania starszych środowisk OT dzisiaj, bez inwestowania w modernizację czy wymianę infrastruktury, opisane poniżej.

Wdrażaj wielowarstwową ochronę z ciągłym monitorowaniem

Wielowarstwowa ochrona eliminuje poleganie na zabezpieczeniu od zewnątrz jako jedynej formy kontroli, ponieważ ochrona na krańcach systemu już nie wystarcza do obrony przed celowymi atakami, zaawansowanym szkodliwym oprogramowaniem (malware) i zagrożeniami wewnętrznymi.

Kluczowym aspektem wielowarstwowej obrony jest ciągłe monitorowanie i wykrywanie anomalii. Pomaga to użytkownikom natychmiast zidentyfikować nietypowe lub nieautoryzowane działania w sieci OT, takie jak obecność intruzów dokonujących cyberwywiadu w ramach przygotowań do ataku.

Podczas ataku na ukraińską sieć energetyczną w grudniu 2015 r. cyberprzestępcy przebywali w sieci OT przez co najmniej 6 miesięcy przed dokonaniem ataku.

SANS nazywa to wielowarstwowe podejście „Aktywną Cyberochroną”. Zgodnie z definicją SANS, jest to proces wykorzystywania operacji bezpieczeństwa do ciągłego identyfikowania i przeciwdziałania zagrożeniom. Cykl aktywnej obrony składa się z czterech faz, które zasilają się nawzajem, aby stworzyć ciągły proces: identyfikacja urządzeń (zasobów) i monitorowanie bezpieczeństwa sieci, reagowanie na incydenty, analiza iprzewidywanie skutków zagrożeń oraz ich wpływ na produkcję oraz środowisko (np. analizowanie podatności, wpływu malware), i wykorzystanie wywiadowni zagrożeń (informacje na temat zagrożeń w czasierzeczywistym).

Proaktywnie usuwaj najważniejsze podatności

Zamknięcie lub uszczelnienie wszystkich luk w zabezpieczeniach na raz jest praktycznie niemożliwe, ale można zacząć od zidentyfikowania krytycznych zasobów – takich jak stacje inżynierskie, urządzenia sterujące najważniejszymi procesami produkcyjnymi – a następnie przeprowadzić automatyczne identyfikowanie zagrożeń w celu poznania najbardziej prawdopodobnych ścieżek ataków na te zasoby i zaplanowania działań.

Niektóre systemy ciągłego monitorowania automatycznie tworzą symulacje wszystkich potencjalnych ścieżek ataków, a następnie przedstawiają zalecenia dotyczące najlepszego sposobu zamknięcia tych ścieżek.

Może to obejmować wdrażanie specjalnie zaprogramowanych aktualizacji, eliminowanie tekstowych haseł dla określonych urządzeń lub wdrażanie lepszej segmentacji sieci.

Edukuj pracowników zakładu i egzekwuj zasady

Podobnie jak w korporacyjnych sieciach IT, podnoszenie świadomości ryzykownych zachowań może znacznie ograniczyć ryzyko cyberataku. Pierwszym krokiem jest edukacja personelu zakładu o ryzyku kliknięcia w e-mail phishingowy.

Jako przykład można podawać incydenty Dragonfly 2.0, raporty Cisco Talos i najnowsze działania prowadzone przez Północną Koreę. Inne ryzykowne zachowania pracowników obejmują:

- podłączanie osobistych laptopów i napędów USB bezpośrednio do sieci OT,

- udostępnianie certyfikatów VPN zewnętrznym dostawcom i/lub czasowe otwieranie połączeń internetowych zewnętrznym dostawcom w celu ułatwienia zdalnego serwisowania,

- wyposażanie stacji roboczych w dwa interfejsy: dla sieci OT oraz IT, co dodaje jeszcze jedno przejście z sieci IT do OT,

- instalowanie nieautoryzowanych punktów dostępu bezprzewodowego (tzw. „shadow” IT).

Usuń barierę między działami OT a IT

Zespoły IT i OT powinny uczyć się nawzajem o osobliwościach i różnicach oraz jakie wynikają z nich zagrożenia i w jaki sposób należy podejść do bezpieczeństwa zakładu jako całości.

Kierownictwo musi stworzyć odgórną kulturę, która sprzyja przekonaniu, że „wszyscy jesteśmy w tym razem, więc pomagajmy sobie nawzajem”. Uświadom ludziom, że jeśli złośliwe oprogramowanie lub ukierunkowane ataki zainfekują fabrykę, wszyscy ucierpią – może dojść do zatrzymania produkcji, spadku cen akcji, co przełoży się na spowolnienie rozwoju, a tym samym do ograniczenia rozwoju kariery pracowników.

Jednym ze sposobów, by rozpocząć ochronę przed atakiem, jest włączenie personelu OT do Centrum Bezpieczeństwa Operacyjnego (Security Operations Center, SOC). Innym sposobem jest przydzielenie osób odpowiedzialnych za bezpieczeństwo IT do projektów prowadzonych przez zespół OT. To pozwoli ludziom z IT nauczyć się z pierwszej ręki, jak działają systemy sterowania oraz poznać różnice między IT a OT.

Źródło: Raport Specjalny „Jak chronić sieci przemysłowe przed cyberatakami”, CyberX, ASTOR 2017

źródło: Automatyka 6/2018

Komentarze

blog comments powered by Disqus