Zdalny dostęp do urządzeń i maszyn dzięki technologii VPN

Materiał prasowy (ELMARK Automatyka) drukuj

Sieci przemysłowe stosowane wiele lat temu były zamkniętymi wyspami, często bez dostępu nawet do sieci korporacyjnej IT. Z czasem to się zmieniło i dziś nawet pojedyncze maszyny w obiekcie są dostępne w ramach struktury przedsiębiorstwa. Obecnie do tego celu stosuje się technologię VPN, którą ten artykuł przybliża w odniesieniu do zastosowań przemysłowych.

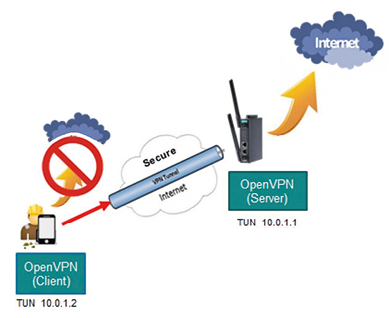

Technologia VPN służy do tworzenia bezpiecznych prywatnych połączeń (tunelów) między dwiema sieciami prywatnymi przez sieć WAN. Obecnie tunele VPN często są stosowane z myślą o zapewnieniu bezpiecznego dostępu do zasobów Internetu lub w celu ominięcia blokad regionalnych.

Sieć prywatna to sieć, która ma prywatną pulę adresową, czyli taką, do której nie ma dostępu z sieci publicznej – przykładowo sieć domowa lub firmowa – i właśnie to ograniczenie generuje potrzebę tworzenia połączeń VPN, aby umożliwić dostęp do „schowanych” urządzeń. Protoplastą VPN był protokół PPTP, opracowany przez firmę Microsoft w 1996 r. Gwarantował bezpieczniejsze połączenie typu punkt-punkt między sieciami niż realizowane wcześniej. Technologia VPN była na początku używana niemal wyłącznie przez świat biznesu, służąc do łączenia oddziałów firmy w jedną sieć prywatną lub łączenia się pracowników zdalnych z zasobami firmowymi.

Zasada działania VPN na przykładzie OpenVPN

VPN to koncept, który można zrealizować w różny sposób. Obecnie do najpopularniejszych technologii do tworzenia połączeń VPN należą m.in. L2TP, OpenVPN, IPSec, Hamachi, SSTP. Każda z nich jest zbiorem protokołów realizujących różne funkcje, np. szyfrujące SSL/TLS lub transportowe – TCP/UDP. OpenVPN to pakiet otwartego oprogramowania do tworzenia wirtualnych sieci prywatnych, który domyślnie powstał dla platform Unix, ale z czasem trafił też do systemów z rodziny Windows. Dostępna jest również płatna wersja, ułatwiająca konfigurację oraz uruchomienie serwera

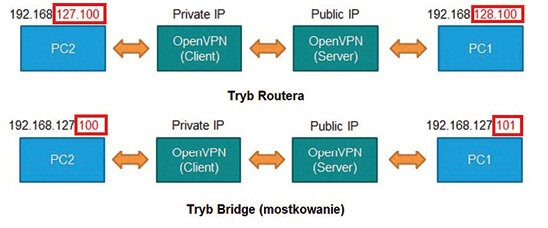

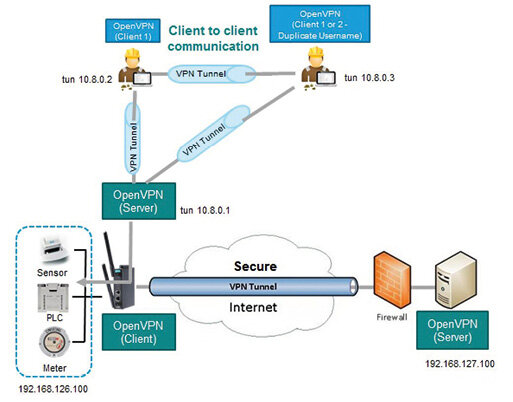

OpenVPN w chmurze. Uwierzytelnianie w OpenVPN odbywa się za pomocą kluczy, certyfikatów lub nazwy użytkownika i hasła. Możliwe są dwa główne tryby pracy tunelu VPN: tryb routera i tryb mostu (Bridge). W trybie routera adresacja IP po obu stronach tunelu musi być inna, aby nie doszło do duplikowania adresów IP w sieci prywatnej. Zaletą takiego rozwiązania jest łatwiejsze zarządzanie przydzielanymi adresami IP w ramach obu segmentów i panowanie nad nimi, a wadą to, że przez taki tunel nie zostanie przepuszczona komunikacja w warstwie drugiej, czyli np. ramki rozgłoszeniowe (broadcast) lub multicast. W trybie Bridge problem ten nie występuje, ponieważ sieci są „zmostkowane”, czyli mają tę samą adresację, co umożliwia pełną komunikację – taką jak w fizycznej sieci prywatnej.

W obu wspomnianych trybach zawsze występują klient i serwer. Rolą serwera jest pasywne oczekiwanie na zdefiniowanym porcie TCP lub UDP (domyślnie 1194) na połączenie klienta VPN. Z tego względu serwer musi być dostępny publicznie, czyli musi mieć stały, publiczny adres IP, a tym samym być widoczny dla klienta VPN, w przeciwieństwie do niego. Klient może mieć każdy adres IP – ważne, by „widział” serwer VPN. Ponadto w konfiguracji w trybie routera tworzona jest wirtualna podsieć między fizycznymi sieciami prywatnymi, przy czym pierwszy adres w sieci jest przyznawany routerowi, a następne klientom. To najważniejsze cechy OpenVPN. Pozostałe mogą nieco się różnić w zależności od implementacji. Takie połączenie VPN można tworzyć zarówno między odpowiednio skonfigurowanymi komputerami, używając otwartego OpenVPN, jak i między routerami i innymi urządzeniami z zaimplementowaną już taką funkcją.

Zdalny dostęp w przemyśle?

W różnych gałęziach przemysłu często zachodzi potrzeba zdalnego połączenia z oddziałem przedsiębiorstwa, obiektem zdalnym, pojedynczą maszyną itp. Jednak nie zawsze w danym obiekcie jest dostęp do Internetu, co utrudnia zdalny dostęp. Zdarza się też, że obiekt, w którym jest sieć czy maszyna, do której trzeba się podłączyć, ma dostęp do sieci WAN, ale administratorzy sieci uniemożliwiają zdalne logowanie do montowanych urządzeń integratorom lub firmom montującym, ze względu na politykę

bezpieczeństwa firmy.

Kiedy potrzebny jest zdalny dostęp do obiektu? Przykładowo wówczas, gdy zachodzi potrzeba zdalnego monitorowania stanu klimatyzatorów, dostępu do sterownika PLC (przeprogramowywanie/monitorowanie zmiennych), dostępu do SCADA itp. Taka potrzeba często zachodzi w przypadku aplikacji OZE, ponieważ niemal zawsze turbiny i farmy fotowoltaiczne są umiejscowione w lokalizacjach i w terenie bez dostępu do przewodowego Internetu. Takich przykładów jest wiele, a ich różnorodność bardzo duża, ale na podstawie wspólnych mianowników łatwo zauważyć, że tym, co łączy przytoczone przykłady, jest chęć uzyskania zdalnego, w miarę możliwości bezpiecznego, dostępu do zdalnych obiektów przy użyciu sieci komórkowej. Potrzebne jest zatem rozwiązanie łączące technologię dostępu z siecią komórkową oraz technologię wirtualnych sieci prywatnych (router lub brama przemysłowa) z obsługą VPN. Takie urządzenia są dostępne np. w ofercie firmy Moxa.

OnCell G3150A-LTE, czyli przemysłowa brama z LTE

Brama dostępowa OnCell G3150A-LTE została opracowana z myślą o przytoczonych wcześniej przykładowych aplikacjach. Może pełnić rolę routera dostępowego do Internetu, a także być łącznikiem między zdalną siecią OT a lokalną z użyciem OpenVPN lub IPSec. Urządzenie pracuje w technologii LTE lub niższej aktualnie dostępnej

w miejscu pracy.

OnCell G3150A-LTE ma jeden port RS-232, z którym można łączyć się zdalnie lub w ramach VPN. Kolejne cechy bramy to Ethernet 10/100 Mbps, dwa sloty na karty SD zwiększające redundancje, dwa wejścia zasilające (12–48 V DC), wyjście alarmowe oraz dwa wejścia cyfrowe do inicjowania zdefiniowanych akcji. Urządzenie jest zaprojektowane do pracy w warunkach przemysłowych, dlatego jego niezawodność jest wysoka. Zakres temperatury pracy modelu w wersji „T” to od –30 °C do +70 °C.

O firmie Moxa

Moxa to producent bogatej gamy urządzeń do komunikacji przemysłowej. Od ponad 25 lat zdobywa doświadczenie i bierze udział w największych projektach w różnych branżach. Przemysłowy Ethernet, komunikacja szeregowa, komputery przemysłowe oraz rozwiązania IoT to najmocniejsze strony firmy Moxa.

ELMARK AUTOMATYKA Sp. z o.o.

ul. Niemcewicza 76, 05-075 Warszawa-Wesoła

tel. 22 773 79 37, 22 778 99 25, fax 22 773 79 36

e-mail: elmark@elmark.com.pl

www.elmark.com.pl

źródło: Automatyka 10/2017

Słowa kluczowe

Elmark Automatyka Sp. z o.o., Moxa, sieci przemysłowe, VPN, zdalny dostęp

Komentarze

blog comments powered by Disqus