Urządzenia zabezpieczające ze zintegrowanym switchem sieciowym

Ingo Hilgenkamp (PHOENIX CONTACT) drukuj

Obecnie dużo dyskutuje się na temat cyberbezpieczeństwa i jego optymalizacji. Jednak wiele firm nie do końca zdaje sobie sprawę z zagrożeń, którym muszą stawić czoła. Części z nich można skutecznie zapobiec, stosując urządzenia bezpieczeństwa FL mGuard RS2005 i RS4004 firmy Phoenix Contact z innowacyjnymi funkcjami, które chronią sieć przed wieloma rodzajami ataków.

Współczesne instalacje zwykle składają się ze skomplikowanych maszyn i urządzeń, charakteryzujących się wysokim stopniem automatyzacji. Wraz z rozwojem koncepcji Przemysłu 4.0 poziom automatyzacji prawdopodobnie jeszcze wzrośnie. Z tego względu tak istotne są zabezpieczenia IT, uwzględniające zarówno wymagania systemowe, jak i potrzeby użytkowników.

Bezpieczeństwo IT musi zapewniać odpowiednie bariery dla ataków z najpopularniejszego źródła, którym bez wątpienia jest Internet. Jednocześnie systemy produkcyjne muszą spełniać rosnące wymagania w zakresie wydajności. Przestoje skutkują bowiem nie tylko stratami finansowymi, ale również zagrażają terminom dostaw, co wpływa na reputację producenta. Dlatego, oprócz połączonych sieci, za pomocą których komunikują się maszyny i urządzenia, należy też uwzględnić zdalny dostęp serwisowy, czyli sieci działające poza firmą i podejmować odpowiednie środki w celu ochrony przed zagrożeniami, jakie takie sieci stwarzają.

W ostatnich latach upowszechniło się rozbudowywanie sieci maszyn i urządzeń w celu tworzenia kompleksowych systemów. Jednak podczas planowania i budowy poszczególnych elementów systemu osoby odpowiedzialne często nie biorą pod uwagę, że może istnieć komunikacja przekraczająca granice tego systemu. Z tego względu bezpieczeństwo IT jest często zaniedbywane. Tymczasem dotychczasowe ataki jasno pokazały, że nawet specjalne protokoły przemysłowe oraz zastrzeżone technologie mogą być zagrożone.

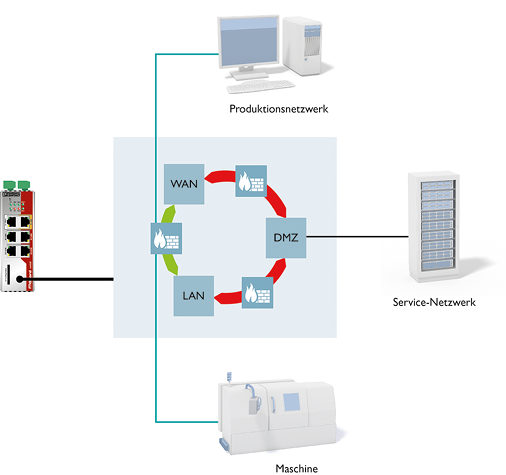

Rys. 1. Warunkowa zapora umożliwiająca odpowiednie do sytuacji przełączenie między dwoma różnymi ustawieniami zapory

Prosta obsługa, niewymagająca specjalistycznej wiedzy

Firmy wciąż poszukują potencjalnych usprawnień, które umożliwią im skuteczne konkurowanie na rynku. Użytkownicy skupiają się na bezpieczeństwie, przepustowości, dostępności, stabilności oraz zmniejszeniu złożoności i kosztów instalacji. Aby sprostać tym wymaganiom, firma Phoenix Contact dodała do sprawdzonych urządzeń zabezpieczających FL mGuard urządzenia z wbudowanym switchem (foto po lewej). Nowe komponenty umożliwiają zaoszczędzenie miejsca na szynie DIN oraz ułatwiają instalację. Są dostępne z jednym niezarządzalnym switchem sieciowym z pięcioma portami lub jednym zarządzalnym switchem sieciowym z czterema portami i portem DMZ (strefa zdemilitaryzowana). W celu szybkiej wymiany urządzenia można użyć karty pamięci SD (Secure Digital) jako wymiennej pamięci konfiguracyjnej.

Urządzenia zabezpieczające podstawowej serii FL mGuard RS2005, które mają przystępną cenę i funkcje gwarantujące wysoki poziom bezpieczeństwa, nadają się do prostych zastosowań w routingu i/lub zdalnym serwisie z maksymalnie dwoma tunelami sieci VPN (Virtual Private Network). Zgodnie z wymaganiami zapora, której konfiguracja nie wymaga specjalistycznej wiedzy IT, może być użyta do kontroli przepływu danych. Pięć zainstalowanych portów Ethernet umożliwia utworzenie wewnętrznej sieci systemu i podłączenie go do sieci nadrzędnej za pośrednictwem portu routera.

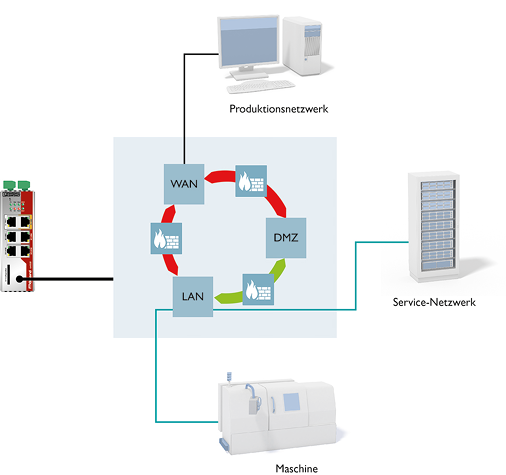

Rys. 1b. Warunkowa zapora umożliwiająca odpowiednie do sytuacji przełączenie między dwoma różnymi ustawieniami zapory

Przełączanie predefiniowanych reguł zapory

Oprócz funkcji routingu, urządzenia bezpieczeństwa FL mGuard RS4004 mają pełen zakres funkcjonalny zapory i VPN, a także portu DMZ i zarządzalnego switcha sieciowego z czterema portami. Precyzyjnie konfigurowalna zapora Stateful Inspection filtruje komunikację zgodnie z jasno zorganizowanymi zasadami wejścia i wyjścia. Gwarantuje to, że możliwa jest wyłącznie wymiana danych autoryzowanych przez użytkownika. FL mGuard RS4004 ma także warunkową zaporę, pozwalającą na odpowiednie do sytuacji, predefiniowane przełączenie reguł. Umożliwia to przełączanie zapory na działanie za pomocą prostych zdarzeń wyzwalających, zgodnie z regułami dla różnych warunków pracy. Bywa to konieczne, ponieważ podczas pracy produkcyjnej i lokalnej lub zdalnej konserwacji systemu niektóre połączenia powinny być zabronione. Przykładowo w przypadku otwarcia drzwi szafy sterowniczej może zaistnieć konieczność odcięcia przepływu danych od i do sieci nadrzędnej. Wspomniane wcześniej działanie umożliwiłoby proste i skuteczne odcięcie pracującego lokalnie serwisanta od sieci nadrzędnej. Innym przykładem może być aktualizacja maszyn i systemów, których przeprowadzenie byłoby możliwe tylko w odpowiednim czasie, np. podczas regularnych okresów konserwacji. W takich przypadkach uprawniona osoba mogłaby użyć klucza w celu włączenia zapory, aby umożliwić dostęp do serwera aktualizacji. Umożliwia to uniknięcie konieczności zmiany konfiguracji, co pozwala zaoszczędzić czas i pieniądze, a ponadto zwiększa bezpieczeństwo, ponieważ spontaniczne zmiany konfiguracyjne mogą generować błędy (rys. 1).

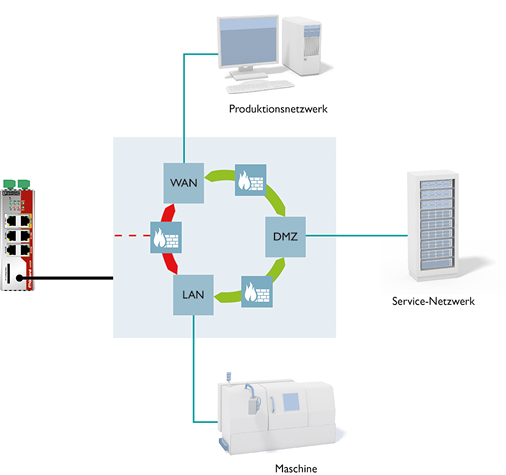

Dodatkowe podłączenie izolowanego systemu

Port DMZ może być stosowany do podłączenia dodatkowej sieci. Ta trzecia sieć jest chroniona za pomocą zapory z dwóch pozostałych sieci, które są podłączone do portów WAN i LAN. Port DMZ znacznie poprawia bezpieczeństwo, ponieważ podłączone za jego pomocą systemy pracują w oderwaniu od innych systemów. Jednym z przykładów jest serwer pocztowy, który musi być dostępny za pośrednictwem Internetu, aby mógł odbierać wiadomości e-mail, a użytkownicy wewnętrzni w celu wysłania wiadomości e-mail muszą uzyskać dostęp do serwera poczty. Jednak użytkownicy wewnętrzni muszą być izolowani od Internetu zewnętrznego.

Produkcyjne systemy archiwizacji danych oraz specjalny zdalny dostęp serwisowy mogą działać w DMZ. Dzięki temu maszyny i systemy mogą być zintegrowane z siecią nadrzędną przez port WAN z wykorzystaniem funkcji routingu, a jednocześnie korzystać z ochrony zapory. Zdalny serwis, który musi być dostępny zawsze wtedy, gdy istnieje taka potrzeba, będzie realizowany przez port DMZ. Wspomniana wcześniej zapora warunkowa umożliwia użytkownikowi aktywowanie specjalnie zaprogramowanych opcji zdalnego serwisu (rys. 2).

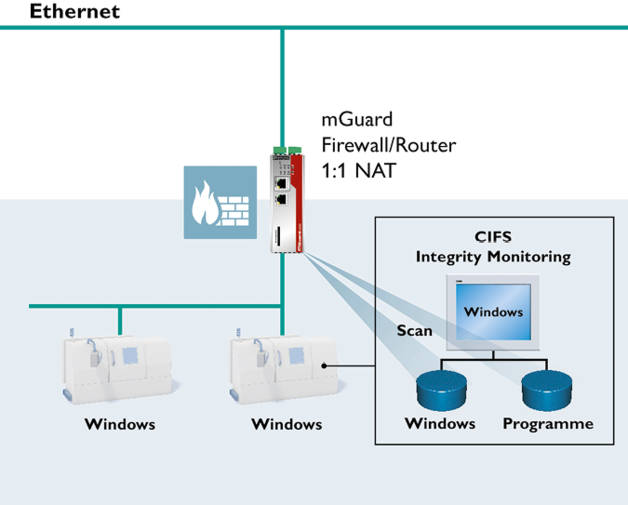

Dynamiczne monitorowanie systemów Windows

W erze robaka Stuxnet, który jest przystosowany do atakowania systemów automatyki, dynamiczne monitorowanie wszystkich systemów Windows w środowisku produkcyjnym znacznie zwiększa bezpieczeństwo. Phoenix Contact oferuje tzw. CIFS (Common Internet File System) monitorowania integralności (CIM) – system ochrony antywirusowej, który jest zgodny ze specyfikacjami branżowymi i dostępny jako dodatkowa licencja dla urządzeń zabezpieczających FL mGuard RS4004. CIM, który działa tak jak czujnik antywirusowy, lecz nie wymaga ponownego załadowywania sygnatur wirusów, wykrywa czy malware zainfekował system Windows składający się z jednostki sterowania, jednostki operatora i PC.

Aby osiągnąć maksymalną ochronę w systemach, które do tej pory były uważane za niemożliwe do ochrony, operator może uruchomić zapory i CIM równolegle. Dotyczy to też sieci:

- stosujących przestarzałe systemy operacyjne,

- takich, w których standardowe ustawienia zostały potwierdzone przez producenta lub daną instytucję (w przypadku, gdy ich zmiana oznaczałaby utratę autoryzacji takiej instytucji),

- takich, które nie mogą być wyposażone w skaner wirusów w krytycznych czasowo zastosowaniach przemysłowych,

- niemogących pobierać aktualizacji sygnatur wirusów np. ze względu na brak połączenia z Internetem (rys. 3).

Podsumowanie

Nowe urządzenia zabezpieczające FL mGuard RS2005 i RS4004 idealnie nadają się do wdrożenia bezpiecznego, oszczędnego i niezawodnego systemu bezpieczeństwa i/lub zdalnej konserwacji. Koncepcja trzypoziomowego bezpieczeństwa obsługiwana przez urządzenia RS4004, na którą składają się zapora warunkowa, DMZ oraz monitorowanie integralności CIFS (CIM), umożliwia budowę nowej architektury zabezpieczeń dla bezpiecznego funkcjonowania rozwiązań automatyki, łatwej do zarządzania przez użytkownika.

PHOENIX CONTACT Sp. z o.o.

ul. Bierutowska 57-59

51-317 Wrocław

tel. 71 39 80 410

www.phoenixcontact.com

źródło: Automatyka 5/2017

Słowa kluczowe

bezpieczeństwo, cyberataki, cyberbezpieczeństwo, FL mGuard, phoenix contact, switch

Komentarze

blog comments powered by Disqus