Realizacja zdalnego dostępu serwisowego

Marcin Zawisza drukuj

W przypadku systemu sterowania, który po fazach testów i rozruchu zaczął wreszcie na siebie zarabiać, pojawiające się awarie są szczególnie uciążliwe. Niestety ekipa rozruchowa jest już wtedy najczęściej w domu, a konstruktorzy zajmują się kolejnym projektem... Dlatego dobrze jest zadbać o zdalne połączenie odpowiednio wcześniej.

Metodę realizacji zdalnego połączenia można wybrać korzystając z szerokiego wachlarza rozwiązań sprzętowych i programowych, które mogą uczynić tego typu zadanie prostszym i pomóc wybrnąć z większości problemów bez potrzeby odbywania podróży na znaczne odległości. Jeśli nie przygotowaliśmy się na tego typu ewentualność wcześniej, będziemy zmuszeni ratować się jedną z najszybszych w realizacji (najczęściej jednak mało wydajnych i niezbyt bezpiecznych) form serwisu na odległość. Pozbawimy się tym samym komfortu wyboru.

Najpopularniejsze rodzaje połączeń

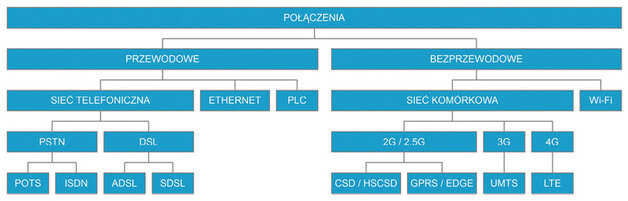

W sytuacji awaryjnej każdy z dostępnych rodzajów komunikacji nadaje się do uzyskania zdalnego połączenia. O ile jednak od strony serwisu mamy najczęściej dość szeroki ich wybór, o tyle od strony serwisowanego obiektu już niekoniecznie. W pierwszej kolejności należy więc znaleźć optymalnie dopasowany do warunków technicznych i możliwości finansowych sposób połączenia (rys. 1).

Pomimo swojego wieku, ciągle najbardziej rozbudowaną i powszechnie dostępną metodą komunikacji na świecie, obecną nawet w najmniej cywilizowanych jego regionach jest publiczna komutowana sieć telefoniczna PSTN (ang. Public Switched Telephone Network). Umożliwia ona wykonywanie połączeń wdzwanianych w technice analogowej, dzięki usłudze POTS (ang. Plain Old Telephone Service) oraz cyfrowej ISDN (ang. Integrated Services Digital Network). Poza dostępnością takie rozwiązanie jest stosunkowo proste i tanie w przygotowaniu (głównie dlatego, że bazuje na istniejącej infrastrukturze komunikacyjnej a wymagany jest jedynie odpowiedni modem i wolny numer). Na koszt takiego rozwiązania składa się najczęściej stała opłata abonamentowa i zmienne opłaty za połączenia, zależne od czasu ich trwania, co (szczególnie w przypadku połączeń międzynarodowych) może oznaczać spore rachunki. Połączenia komutowane oferują stosunkowo niską, jak na dzisiejsze warunki przepustowość.

W przypadku łącza analogowego jest to teoretycznie 56 kb/s, natomiast ISDN w podstawowym trybie BRI (ang. Basic Rate Interface) oferuje 128 kb/s. Jedynie ISDN w trybie poszerzonym PRI (ang. Primary Rate Interface), wykorzystywanym w przypadku dużych firm oferuje (w zależności od kraju) do 2 Mb/s. Można więc przyjąć, że tego typu połączenia w większości nadają się do sporadycznych prac serwisowych, niewymagających przesyłania dużych ilości danych.

Szybszą i gwarantującą przewidywalne koszty alternatywą jest szerokopasmowy dostęp do Internetu z wykorzystaniem cyfrowej linii abonenckiej DSL (ang. Digital Subscriber Line). Połączenie tego typu wymaga co prawda odpowiednio przystosowanej centrali oraz specjalnego modemu (fot. 1), ale w zamian gwarantuje ciągły dostęp o przepustowości wyższej niż w przypadku połączeń komutowanych. Technologia DSL rozwija się bardzo dynamicznie i powstało już wiele jej wariantów. Z grubsza dzielą się one na linie symetryczne SDSL (ang. Symmetric DSL), gdzie prędkości odbierania i wysyłania danych są równe oraz asymetryczne ADSL (ang. Asymmetric DSL), w których prędkość pobierania jest wyższa. Prędkości odbierania i wysyłania w przypadku ADSL sięgają odpowiednio 15 Mb/s i 640 kb/s, ale powszechnie dostępny standard VDSL (ang. Very high speed DSL) oferuje już odpowiednio 52 Mb/s i 16 Mb/s. Z kolei jego modyfikacja VDSL2 pozwala w teorii, na krótkich odcinkach osiągnąć nawet do 250 Mb/s i 100 Mb/s.

W większości współczesnych obiektów przemysłowych dostęp do Internetu może zostać zrealizowany za pośrednictwem lokalnej sieci LAN (opartej na specyfikacji Ethernet IEEE 802.3) lub w wersji bezprzewodowej WLAN (opartej na specyfikacji IEEE 802.11). Tego typu rozwiązanie daje największe szanse na stabilne i wydajne połączenie, a jeśli posiadamy już w swojej sieci urządzenia zarządzające ruchem z możliwością routingu, nie wymaga dodatkowych nakładów na sprzęt. Trzeba jednak pamiętać, że podłączenie do sieci klienta elementów, bądź całej sieci obiektowej wymaga zgody a często również pomocy działu IT (potrzebne będzie doprowadzenie medium, przydzielenie adresów IP a czasami również modyfikacja ustawień zapór sieciowych).

Ogólna wydajność połączenia będzie zależna od wielu czynników, m.in. od sposobu połączenia z siecią lokalną i dalej sieci lokalnej z Internetem. W przypadku połączeń WLAN warto zwrócić uwagę na możliwości lokalnego punktu dostępowego i optymalnie dopasować do nich router Wi-Fi. Nowoczesne rozwiązania, zapewniające wysoką przepustowość powinny obsługiwać sieci bezprzewodowe pracujące w standardzie 802.11n lub 802.11ac. Aby uniknąć zakłóceń od coraz większej liczby urządzeń, pracujących w paśmie 2,4 GHz, warto rozważyć przejście na 5 GHz.

Mówiąc o metodach komunikacji nie można nie wspomnieć, choćby w formie ciekawostki, o technologii PLC (ang. Power Line Communication). Termin ten określa zbiór metod transmisji danych z wykorzystaniem infrastruktury energetycznej jako medium. Przesyłanie informacji razem z zasilaniem ma wiele zalet, jak choćby fakt powszechnej dostępności sieci energetycznych, przez co implementacja PLC nie wymaga dodatkowego okablowania. Informacja transmitowana tym sposobem mogłaby teoretycznie dotrzeć do każdego, zasilanego energią elektryczną zakątka świata, gdyby nie szereg wad związanych z wykorzystywanym medium komunikacyjnym.

Sieci energetyczne w okresie powstawania nie były przeznaczone do przesyłania informacji i nie są do tego zadania zbyt dobrze przystosowane. Elementy pośredniczące, takie jak transformatory czy zabezpieczenia stanowią istotną przeszkodę dla sygnałów wysokiej częstotliwości. Przewody elektryczne rzadko są ekranowane, co powoduje, że sygnał PLC jest zakłócany i sam stanowi źródło silnych zakłóceń (przewody zachowują się jak antena radiowa). Pracujące odbiorniki o nieregularnej charakterystyce, takie jak elektronarzędzia a nawet zwykły odkurzacz mogą utrudniać przesył informacji. Kolejny problem to kwestia poufności danych. Brak ekranowania i odizolowania sieci elektrycznej w obrębie budynków powoduje, że mogą być one łatwo przechwycone przez osoby postronne.

Zapobiec temu może jedynie wyposażenie adapterów PLC we wbudowane mechanizmy szyfrujące. To wszystko sprawia, że w praktyce zastosowanie technologii PLC jest ograniczone w większości przypadków do lokalnych linii niskiego napięcia. Adaptery PLC wykorzystywane są w domach, mieszkaniach czy biurach, gdzie utrudnione jest z różnych przyczyn zastosowanie klasycznego okablowania Ethernet lub sieci Wi-Fi. Większe odległości oznaczają z reguły dużo niższe transfery, wystarczające jednak do wykorzystania PLC jako elementu infrastruktury inteligentnych sieci elektroenergetycznych w systemach klasy AMM/AMI (ang. Automated Meter Management/Advanced Metering Infrastructure). Umożliwia to dostawcom energii zdalny odczyt liczników albo zmianę ich konfiguracji.

Jeśli dostęp przewodowy jest niemożliwy albo nieuzasadniony ekonomicznie, można zastąpić go połączeniem z wykorzystaniem sieci komórkowej. Technologia ta jest chyba jedną z najszybciej rozwijanych metod komunikacji a jej zasięg nieustannie się powiększa. W zależności jednak, od miejsca instalacji modem komórkowy może mieć dostęp do różnych jej typów. Najstarsze sieci GSM, oferujące transmisję danych należą do drugiej generacji (2G). Początkowo udostępniały one jedynie połączenia komutowane CSD (ang. Circuit Switched Data) oferujące maksymalną prędkość 9,6 kb/s a w kolejnej, szybszej wersji HSCSD (ang. High Speed CSD) – 57,6 kb/s.

Oczywiście, tak jak w przypadku wdzwanianych połączeń telefonicznych, połączenia komutowane GSM były rozliczane za czas ich trwania, niezależnie od ilości danych. Rewolucyjnym rozwiązaniem okazała się transmisja pakietowa GPRS (ang. General Packet Radio Service), która mimo niewiele większej prędkości umożliwiała rozliczanie za faktyczną ilość przesłanych danych. Jej współczesnym rozwinięciem jest standard EDGE (ang. Enhanced Data rates for GSM Evolution) oferujący kilkukrotnie większe szybkości. Dla podkreślenia tych różnic, sieci komórkowe wykorzystujące technologie GPRS/EDGE określane są czasami sieciami 2,5G. Kolejnym przełomem było wdrożenie telefonii komórkowej trzeciej generacji (3G), opartej na standardzie UMTS (ang. Universal Mobile Telecommunications System).

Sieci budowane na jego bazie umożliwiają, przy wykorzystaniu technologii HSPA+ (ang. High Speed Packet Access), odbieranie i wysyłanie danych z prędkościami teoretycznymi odpowiednio 21,6 Mb/s i 5,76 Mb/s. Najszybsze dostępne obecnie połączenia komórkowe realizowane są w oparciu o standard LTE (ang. Long Term Evolution), zaliczany już do czwartej generacji i pozwalają w teorii osiągać nawet 10-krotnie większe transfery. Oczywiście rzeczywista jakość połączeń komórkowych zależy od wielu czynników, takich jak odległość od przekaźnika, ukształtowanie terenu czy chwilowe obciążenie sieci, jednak już połączenie z wykorzystaniem GPRS/EDGE może stanowić konkurencję dla modemu analogowego.

Metody dostępu do zdalnego systemu

Wykorzystując opisane wcześniej rodzaje połączeń, możemy uzyskać dostęp do zdalnego systemu sterowania na kilka sposobów. Najprostszym i często pierwszym branym pod uwagę rozwiązaniem, jest bezpośrednie połączenie urządzeń automatyki z infrastrukturą komunikacyjną. Wymaga ono jedynie przydzielenia adresu IP, w przypadku połączenia Ethernet lub numeru telefonu, w przypadku połączeń wdzwanianych. Jeśli urządzenie jest oddzielone zaporą ogniową strzegącą sieci LAN klienta, może być konieczne dodatkowo skonfigurowanie odpowiedniego przekierowania portów. Poza prostotą, taki sposób komunikacji wolny jest od dodatkowych narzutów czasowych generowanych przez urządzenia pośredniczące, ciężko jednak mówić o bezpieczeństwie. Pewną jego namiastkę zapewnić może co najwyżej zabezpieczenie dostępu do urządzenia za pomocą hasła (o ile jest taka możliwość), egzotyka stosowanych protokołów czy sporadyczny charakter samego połączenia.

Inną, równie często spotykaną (gdy trzeba improwizować) praktyką jest wykorzystanie tzw. zdalnego programatora. Polega ona na połączeniu się przez Internet z komputerem podłączonym bezpośrednio do systemu sterowania. Musi on być oczywiście wyposażony w niezbędne oprogramowanie inżynierskie i interfejsy sprzętowe oraz narzędzia w rodzaju TeamViewer’a albo serwera VNC. Wszystko to wymaga pewnego zaangażowania ze strony klienta (w tym udostępnienia sprzętu i czasu personelu) i jest rozwiązaniem raczej prowizorycznym, ma jednak pewne zalety.

Oprogramowanie typu TeamViewer rozpoczynając działanie, komunikuje się z zewnętrznym serwerem, który identyfikuje klientów za pomocą unikalnych identyfikatorów (nadawane są one dla danego komputera podczas instalacji oprogramowania). Upraszcza to znacząco konfigurację, ponieważ do połączenia ze zdalnym komputerem wystarczy jedynie znajomość jego identyfikatora. Po zestawieniu połączenia, może ono być kontynuowane za pośrednictwem serwera lub jeżeli to możliwe – bezpośrednio między komputerami. Oprogramowanie wykorzystuje powszechnie dostępne porty, a każdy klient sam inicjuje połączenie z serwerem, przez co jest ono możliwe nawet przez restrykcyjnie skonfigurowane zapory sieciowe. Do zabezpieczenia połączenia TeamViewer wykorzystuje algorytm wymiany kluczy RSA i kryptograficzny AES (ang. Advanced Encryption Standard). Wady tego rozwiązania to (poza wymaganym zaangażowaniem czasu i sprzętu strony „zdalnej”) duże obciążenie łącza transmisją obrazu (co przekłada się na wysokie koszty w przypadku transmisji pakietowej) a do tego mało komfortowa praca przy słabszym łączu (odświeżanie obrazu z opóźnieniem i długi czas oczekiwania na reakcję).

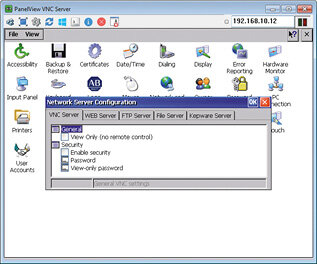

Alternatywą dla TeamViewer’a może być połączenie z użyciem VNC (ang. Virtual Network Computing). Główną różnicą jest charakter połączenia (klient-serwer bez udziału strony trzeciej). Wymagana jest znajomość i publiczna dostępność adresu serwera (lub odpowiednie przekierowanie na zaporze sieciowej). Charakter samej transmisji (przesyłanie obrazu) również uzależnia komfort pracy od zastosowanego łącza, większość implementacji VNC nie zapewnia jednak takiego bezpieczeństwa jak TeamViewer. Zaletą może być prędkość, ponieważ unikamy pośrednika (serwera pośredniczącego między klientami).

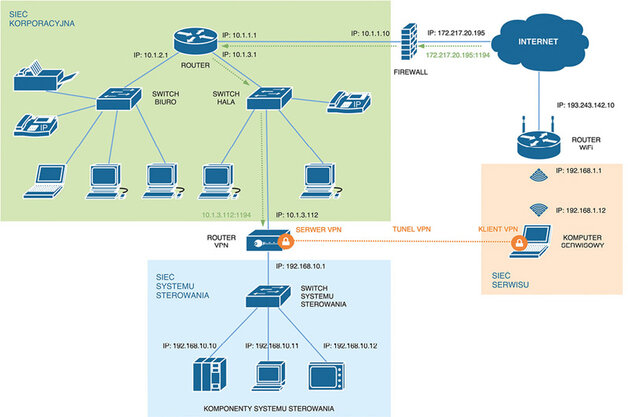

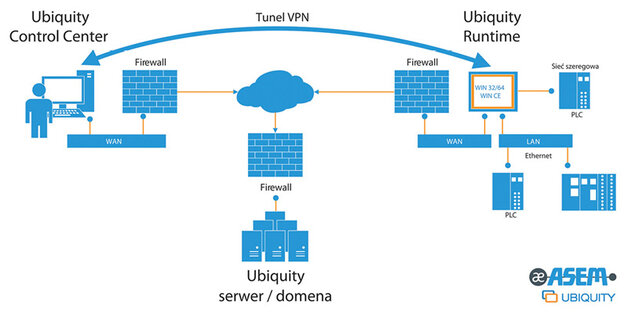

Bezpieczną i wygodną metodą połączenia ze zdalnym systemem za pomocą publicznych łączy jest tunelowanie z wykorzystaniem wirtualnej sieci prywatnej VPN (ang. Virtual Private Network). Umożliwia ono zagnieżdżanie pakietów (warstwy sieciowej) lub ramek (warstwy łącza) i jest stosowane w połączeniu z mechanizmami do szyfrowania i autoryzacji. Tunelowanie VPN jest obecnie powszechnie wykorzystywaną techniką i może być realizowane jako połączenie komputera z siecią (np. aby umożliwić dostęp pracowników do sieci firmowej) lub całej sieci z inną siecią (np. do połączenia odległych placówek firmy). W przypadku zdalnego serwisu bardziej przydatny wydaje się ten pierwszy wariant. Przykładową realizację takiego połączenia pokazano na rys. 2.

Dostępnych jest wiele implementacji VPN, z których każda oprócz zalet ma również mniejsze lub większe wady (tab. 1), o których warto wiedzieć. Przestarzałym, ale ciągle obecnym w urządzeniach (po części ze względu na wsteczną zgodność) rozwiązaniem jest PPTP (ang. Point to Point Tunneling Protocol). Najbardziej popularny wariant autorstwa firmy Microsoft, wbudowany jest w systemy operacyjne tej firmy, ale dostępne są również implementacje na inne systemy operacyjne. Rozwiązanie oparte jest na enkapsulacji pakietów PPP (ang. Point-to-Point Protocol) z użyciem protokołu GRE (ang. Generic Routing Encapsulation). Do kontroli połączenia tunelowego wykorzystywany jest natomiast protokół TCP. PPTP nie realizuje szyfrowania ani uwierzytelniania, Microsoft zastosował więc swoje protokoły MPPE (ang. Microsoft Point-to-Point Encryption) i MS-CHAP (ang. Microsoft Challenge Handshake Authentication Protocol). Okazało się to niezbyt udanym rozwiązaniem, w którym co rusz wykrywano nowe luki. Obecnie, mimo kolejnych prób zwiększenia bezpieczeństwa, takich jak użycie nowoczesnego protokołu EAP (ang. Extensible Authentication Protocol) i zalet tego rozwiązania, takich jak prostota konfiguracji w systemach Windows oraz niewielkie wymagania dotyczące mocy obliczeniowej, większość ekspertów odradza używanie PPTP.

Rozwinięciem PPTP, bazującym na protokole L2F (ang. Layer 2 Forwarding) firmy CISCO jest L2TP (ang. Layer 2 Tunnel Protocol). Ponieważ nie zawiera on w swojej specyfikacji własnych mechanizmów bezpieczeństwa, wykorzystuje najczęściej IPsec (ang. Internet Protocol Security), tworząc kombinację określaną jako L2TP/IPsec. IPsec jest, jak na to wskazuje nazwa, zbiorem protokołów służących realizacji bezpiecznych połączeń opartych na protokole IP i zawiera między innymi mechanizmy uwierzytelniania i szyfrowania danych. Tunel oparty na L2TP/IPsec jest rozwiązaniem bezpiecznym (choć pojawiają się pewne zastrzeżenia dotyczące jego przejrzystości), dostępnym dla większości platform (często jako wbudowane) i niezbyt wymagającym w konfiguracji. Jego główne wady to wykorzystywanie nietypowych portów, które mogą powodować problemy w przypadku restrykcyjnych zapór ogniowych oraz mniejsza (od konkurencyjnych rozwiązań) wydajność.

Dwa kolejne rozwiązania bazują w kwestii bezpieczeństwa na narzędziach oferowanych przez pakiet TLS/SSL (ang. Transport Layer Security / Secure Sockets Layer). Pierwsze z nich to SSTP (ang. Secure Socket Tunneling Protocol), kolejne własnościowe rozwiązanie Microsoftu. Jak można się domyśleć jest ono wbudowane we wszystkie nowe wersje systemu Windows, gorzej wygląda natomiast wsparcie (a raczej jego brak) w innych systemach operacyjnych. Zastosowanie SSTP gwarantuje wysoki poziom bezpieczeństwa, prostotę konfiguracji i brak problemów z pokonywaniem zapór ogniowych.

Otwartą alternatywą, dostępną dla szerokiego spektrum systemów operacyjnych (w tym dystrybucji Linuxa dla systemów wbudowanych) jest OpenVPN. W odróżnieniu od poprzednich implementacji nie jest to protokół, ale raczej zbiór oprogramowania, które tworzy tunel wykorzystując do zapewnienia bezpieczeństwa bibliotekę OpenSSL (otwartą implementację protokołów TLS/SSL). OpenVPN jest rozwiązaniem zapewniającym bardzo wysoki poziom bezpieczeństwa także dlatego, że jego kod jest publicznie dostępny, w odróżnieniu od oprogramowania własnościowego, w przypadku którego musimy zaufać dobrym intencją producenta.

Wpływ dostępności kodów źródłowych na bezpieczeństwo i jakość oprogramowania jest bardzo szerokim zagadnieniem, większość specjalistów jest jednak zgodna, co do wyższości rozwiązań typu open-source. Dla użytkownika końcowego najistotniejszy jest fakt, że analiza kodu przez społeczność przyspiesza znacznie wykrycie i co za tym idzie również eliminację luk i uniemożliwia ukrycie w nim dodatkowych funkcji. Zaletą OpenVPN są również jego zaawansowane możliwości i elastyczność, z którymi to cechami wiąże się jednak również wada, bo oprogramowanie to może wymagać bardziej drobiazgowej konfiguracji.

Wykorzystanie przez OpenVPN protokołów TLS/SSL podobnie, jak w przypadku SSTP gwarantuje bezproblemowe pokonywanie zapór ogniowych. Szereg zalet i otwarty kod sprawił, że OpenVPN jest często wykorzystywany do tworzenia połączeń tunelowych pojedynczego komputera ze zdalną siecią.

Oczywiście można sobie wyobrazić także zdalny dostęp zrealizowany przez połączenie tunelem dwóch (lub więcej) sieci. Serwisant w jednej z nich mógłby wtedy nawiązać połączenie z systemem w drugiej. W takim przypadku lepiej sprawdzi się VPN bazujący na protokołach niższych warstw, takich jak IPsec. Nic ma również przeszkód w realizacji połączenia tunelowego w ramach jednej sieci lokalnej. Umożliwia to bezpieczny dostęp do układu sterowania odseparowanego dedykowaną zaporą ogniową (szerzej ta koncepcja została omówiona w artykule „Ewolucja sieci przemysłowych a ich bezpieczeństwo”, który ukazał się w numerze 11/2016 miesięcznika AUTOMATYKA).

Tunele mogą być zagnieżdżone, czyli tworzone jeden wewnątrz drugiego. Z taką sytuacją mamy do czynienia np., kiedy wewnątrz tunelu łączącego dwie placówki korporacji (a więc dwie odseparowane Internetem sieci) tworzymy tunel łączący system sterowania w jednej z nich z serwisantem w drugiej. Alternatywą dla ręcznej konfiguracji połączenia tunelowego są gotowe rozwiązania łączące usługę i sprzęt. Usługą jest możliwość połączenia z dedykowanym serwerem, który pełni funkcję pośrednika, co ma szereg zalet. Router VPN skonfigurowany w trybie klienta VPN inicjuje połączenie, więc nie ma potrzeby udostępniania publicznie jego adresu ani żadnych dodatkowych zmian w ustawieniach zapory sieciowej w miejscu jego instalacji. Usługę udostępnia wielu znanych producentów, takich jak ASEM (Ubiquity), ESA (CREW Everyware), eWON (Talk2M), INSYS (Connectivity Service) czy Siemens (SINEMA Remote Connect).

|

Jak dobrać rozwiązanie do zdalnego połączenia serwisowego? Dobór rozwiązania do zdalnego połączenia serwisowego zależy od serwisowanego urządzenia i jego lokalizacji. Kluczowe są dwa aspekty – medium komunikacji oraz lokalizacja stacji inżynierskiej, z której będzie realizowany serwis. Zdalny serwis urządzeń stacjonarnych pracujących na hali produkcyjnej wymaga dostępu do sieci Internet za pomocą dostępnej infrastruktury sieciowej. Dostępne rozwiązania i dobre praktyki stosowane przez dział IT pozwalają na bezpieczny dostęp serwisowy, który w takim modelu jest najwygodniejszy i najbardziej ekonomiczny. W przypadku serwisu urządzeń pracujących na halach, stacja inżynierska może być zlokalizowana na terenie zakładu i zdalny dostęp serwisowy będzie mógł być realizowany za pośrednictwem funkcji zdalnego terminala. Serwis w bezpieczny sposób łączy się ze zdalnym terminalem do stacji inżynierskiej, na której zainstalowane jest oprogramowanie narzędziowe, uzyskując możliwość zdalnej diagnostyki, programowania lub konfiguracji urządzeń pracujących w zakładzie. Taki model wymusza posiadanie własnej licencji inżynierskiej. W przypadku serwisu urządzeń mobilnych, które nie mają stałego dostępu do sieci Internet, korzysta się z routerów GSM umożliwiających zdalny, bezpieczny dostęp za pomocą OpenVPN lub IPSce. Przykładem może być router Astraada AS30GSM200P – wystarczy dostęp wyłącznie do serwisowanej maszyny, co minimalizuje potencjalne ryzyka. W przypadku modemów GSM, z uwagi na duże ilości przesyłanych danych, praca powinna odbywać się w standardzie co najmniej HSDA+. |

Planowanie zamiast improwizacji

Jak wspomniano na początku, istnieje wiele sposobów na uproszczenie zdalnego serwisu, komfort ich wyboru będziemy mieli jednak, jeśli zadbamy o to odpowiednio wcześniej. Tak naprawdę już na etapie projektowania systemu należy uwzględnić pewne środki techniczne, które nie są co prawda niezbędne do jego funkcjonowania, ale mogą znacząco poprawić warunki jego późniejszego serwisowania.

Zasadniczą kwestią jest wybór elementów, do których potrzebujemy zdalnego dostępu. Powinien być to wybór przemyślany, ponieważ będą od niego zależały dodatkowe urządzenia, w które trzeba będzie zainwestować oraz zakres modyfikacji systemu sterowania. Oczywistym kandydatem są centralne urządzenia sterujące, takie jak sterowniki PLC, PAC czy komputery przemysłowe, ale przydatnym może okazać się również dostęp do systemów napędowych (serwonapędów i falowników), paneli operatorskich a nawet modułów rozproszonych. Umożliwi to bezpośrednią diagnostykę (np. przez interfejs HTTP), którą coraz częściej udostępniają w ramach koncepcji IoT nawet te mniej skomplikowane elementy automatyki przemysłowej.

Wiedząc, które z elementów systemu sterowania powinny być dostępne zdalnie, możemy dokonać optymalizacji podczas ich doboru, co może przyczynić się do uproszczenia konfiguracji i zmniejszenia kosztów. Na przykład wybierając rozwiązania z portem Ethernet, warto sprawdzić jak wygląda szczegółowa konfiguracja połączenia. Jak się okazuje można natknąć się ciągle na urządzenia, w których nie ma np. możliwość ustawienia bramy domyślnej, przez co nie ma mowy o routowaniu połączenia, co z kolei wyklucza dostęp spoza sieci lokalnej.

Pomimo coraz większej popularności sieci przemysłowych bazujących na standardzie Ethernet, ciągle wykorzystywane są urządzenia niewyposażone w ten rodzaj komunikacji. Jeśli się okaże, że jesteśmy na jedno z nich skazani, nie musi to wcale oznaczać, że trzeba zrezygnować ze zdalnego dostępu. Na rynku jest cały szereg rozwiązań w rodzaju serwerów portów szeregowych czy bram do konwersji protokołów. Taką funkcjonalność udostępniają również niektóre routery przemysłowe, co pozwala ograniczyć ilość dodatkowego sprzętu. Tego typu rozwiązania mogą być przydatne także w przypadku modernizacji starszych aplikacji, umożliwiając wzbogacenie ich funkcjonalności o zdalny dostęp.

Mając określone krytyczne z punktu widzenia przyszłego serwisowania urządzenia i znając ich możliwości komunikacyjne, warto zastanowić się nad strukturą samej sieci. Zasady projektowania były już opisywane na łamach miesięcznika AUTOMATYKA (np. w artykule „Bazując na standardzie Ethernet” z numeru 11/2015). Warto tylko przypomnieć, że w przypadku dużych sieci zalecany jest podział na podsieci, najlepiej z użyciem przełączników warstwy trzeciej wyposażonych w możliwość konfiguracji wirtualnych sieci lokalnych (ang. VLAN). Podkreślano również zalety utworzenia nadrzędnej sieci VLAN, z której jest możliwy dostęp do pozostałych. Taka sieć może stanowić punkt wejściowy podczas uzyskiwania zdalnego dostępu.

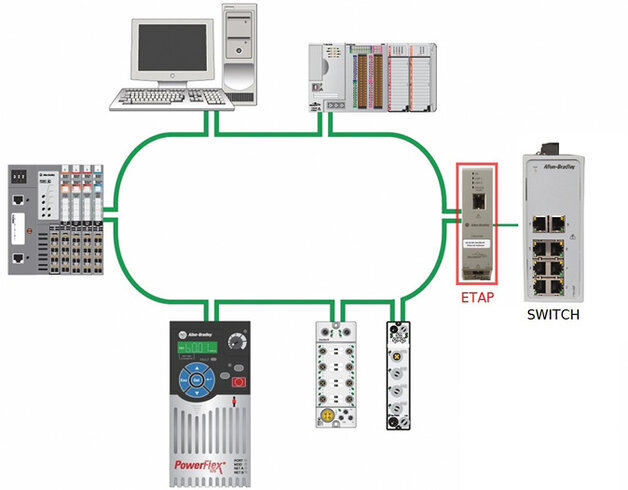

Dobrze, jeśli można ten dostęp ograniczyć (np. używając list ACL dostępnych w przełącznikach CISCO), tak żeby nie tracić korzyści wynikających z podziału na podsieci. Takie założenia poczynione na etapie projektowania będą miały istotny wpływ na wybór aktywnej infrastruktury sieciowej, czyli urządzeń sterujących ruchem. Innym zagadnieniem dotyczącym konfiguracji sieci, które warto uwzględnić już na etapie projektowania, jest dostępność urządzeń połączonych w topologii pierścienia (ang. ring). Jest to o tyle istotne, że wiele implementacji przemysłowego Ethernetu stosuje takie rozwiązanie do łączenia krytycznych elementów systemu. Topologia ring może zostać zbudowana za pomocą przełącznika sieciowego, ale również wyłącznie za pomocą urządzeń (Device Level Ring).

W takim przypadku tworzą one zamkniętą strukturę, do której dostęp może być ograniczony. W rozwiązaniu tego problemu pomocne okazują się urządzenia typu Network TAP, w przypadku sieci Ethernet nazywane też Ethernet TAP lub po prostu ETAP. Są one dużo tańsze, niż switche obsługujące połączenia pierścieniowe. Mają co najmniej trzy porty, z czego dwa służą do wpięcia ich w strukturę pierścienia, natomiast trzeci pełni funkcję portu dostępowego (połączonego np. z routerem VPN albo switchem). Przykładem takiego rozwiązania może być urządzenie 1783-ETAP firmy Rockwell Automation, przeznaczone do włączania urządzeń jednoportowych w strukturę DLR (rys. 3).

Poza topologią sieci, istotną z punktu widzenia zdalnego dostępu jest również jej adresacja. Jak wiadomo, wszystkie sieci LAN korzystają ze ściśle określonych pul adresów prywatnych (tab. 2) i aby uniknąć potencjalnych konfliktów w przypadku podłączania naszego systemu do sieci korporacyjnej, dobrze jest znać wykorzystywane w niej pule adresowe. Problem konfliktu adresów może pojawić się również później, kiedy już będziemy łączyli się z naszym obiektem przez tunel VPN z sieci lokalnej. Jeśli wykorzystywana jest w niej ta sama adresacja, co w zdalnej sieci systemu sterowania, połączenie VPN (w większości przypadków) nadpisze ustawienia trasowania na naszym komputerze i stracimy czasowo możliwość łączenia się z lokalnymi urządzeniami.

Warto mieć to na uwadze, zanim wykorzystamy jedną z popularniejszych w sieciach domowych i małych firmach pul adresowych, takich jak 192.168.0.0/24 lub 192.168.1.0/24. Przykład konfiguracji połączenia z adresami prywatnymi i publicznymi pokazano na rys. 2. W tym przypadku, osoba serwisująca łączy się z sieci lokalnej (domu lub biura) uzyskując adres z puli 192.168.1.0/24, natomiast sieć systemu sterowania wykorzystuje adresy z puli 192.168.10.0/24 i jest połączona z Internetem za pomocą sieci korporacyjnej wykorzystującej adresy 10.1.0.0/16. W takiej konfiguracji nie ma nigdzie konfliktów adresów, a tunel VPN może funkcjonować równocześnie z połączeniami w sieci lokalnej (unikalne adresy jednoznacznie określają, do której sieci jest kierowany pakiet).

Poza możliwością dokonywania zmian w programie sterującym i konfiguracji urządzeń, warto czasami zapewnić sobie dodatkowe możliwości, które pozwolą lepiej zorientować się w całokształcie sytuacji na zdalnym obiekcie. Jednym z takich przydatnych dodatków może być dostęp do aktualnego stanu interfejsu operatora. Większość systemów wizualizacji można oczywiście uruchomić lokalnie na komputerze, z którego prowadzimy serwis, co często upraszcza diagnostykę i umożliwia testowanie zmian. Są jednak przypadki, gdzie przydatne jest śledzenie on-line czynności wykonywanych przez operatora a nawet zdalne manipulacje na panelu (np. w celu zobrazowania informacji przekazywanych telefonicznie).

Pomocne okazuje się tutaj, wspomniane już wcześniej połączenie VNC. O ile realizowane z jego pomocą połączenie z programatorem nie należy do szczególnie polecanych wariantów serwisu na odległość, o tyle świetnie sprawdza się ono w interakcji z odległym interfejsem HMI. Warunkiem jego wykorzystania jest obecność serwera VNC na zdalnym urządzeniu. Musi on być oczywiście odpowiednio skonfigurowany i uruchomiony w trybie nasłuchu. Wykorzystując klienta zainstalowanego na komputerze serwisowym (najpopularniejsze darmowe implementacje to TightVNC i UltraVNC), możemy nawiązać połączenie w trybie podglądu (opcja View Only) lub pełnej kontroli.

Należy pamiętać, że konfiguracja serwera VNC wymaga fizycznego dostępu do panela operatorskiego i najlepiej przeprowadzić ją jak najszybciej, najlepiej razem z konfiguracją połączenia Ethernet w panelu. Na rys. 4. widać okno ustawień systemowych Windows CE i uruchomioną w nim konfigurację serwera VNC – wszystko w okienku klienta VNC (tutaj UltraVNC Viewer) uruchomionego na komputerze serwisowym. Widać, że Windows CE jest dość słabo przystosowany do obsługi z użyciem ekranu dotykowego, więc nawet lokalnie konfiguracja przez VNC, która to umożliwia korzystanie z klawiatury i myszki komputera, może okazać się wygodniejsza.

Rys. 4. Ustawienia serwera VNC działającego na panelu operatorskim (system Windows CE) widoczne w oknie klienta VNC (system Windows 7)

Przydatnym dodatkiem mogą się również okazać kamery. Oczywiście monitoring z wykorzystaniem kamer przemysłowych to dzisiaj standard, ale użycie ich podczas serwisowania urządzeń automatyki jest ciągle sporadyczne. Ograniczeniem może być przepustowość łączy, gdyż transmisja obrazu w czasie rzeczywistym jest jednym z najbardziej wymagających pod tym względem zadań. Nie mniej jednak obraz sytuacji czy to z udostępnionej czy zainstalowanej jako element systemu sterowania kamery może się okazać pożytecznym uzupełnieniem relacji telefonicznej. Nie można też zapomnieć o kamerach będących elementami systemów kontroli jakości produktu, które mogą dostarczyć aktualnej informacji o wpływie wykonywanych poprawek.

Zabezpieczając sobie możliwości zdalnego dostępu, nie można pominąć sprawy podstawowej, jaką jest określenie możliwości komunikacyjnych w miejscu docelowej instalacji systemu. Jeżeli lokalna polityka bezpieczeństwa albo warunki techniczne uniemożliwiają wykorzystanie istniejącego połączenia z Internetem, musimy skorzystać z modemu telefonicznego lub komórkowego. W takim przypadku wybór urządzenia powinien być przede wszystkim podyktowany lokalnymi warunkami technicznymi, planowaną częstotliwością połączeń i wymaganą przepustowością łącza. Jeżeli mamy do dyspozycji szybkie połączenie z Internetem przez sieć lokalną LAN, należy uzgodnić z jej administratorem warunki dostępu.

Połączenie z użyciem dedykowanego routera VPN wymaga przydzielenia adresu IP dla niego, bądź to w sposób statyczny (wtedy musimy również znać i ręcznie skonfigurować pozostałe ustawienia połączenia takie, jak maska podsieci czy brama) lub dynamicznie przez DHCP (wtedy serwer DHCP prześle do naszego urządzenia również pozostałe parametry). W przypadku sieci z adresowaniem dynamicznym, adresy urządzeń mogą się dość często zmieniać, co komplikowałoby dostęp do nich. Na szczęście większość serwerów DHCP umożliwia utworzenie puli adresów przydzielanych na stałe do urządzeń (administrator musi znać adres MAC urządzenia, warto go więc wcześniej sprawdzić). Znając adres routera w sieci LAN i port, na którym działa jego wbudowany serwer VPN administrator musi jeszcze umożliwić połączenie z zewnątrz. W tym celu potrzebujemy adresu z puli publicznej, którym będzie w większości przypadków adres zapory firewall na granicy LAN – Internet i wolnego numeru portu.

Umożliwi to przekierowanie połączeń, przychodzących na ten port firewall’a na odpowiedni port routera VPN (w przykładzie z rys. 2. połączenia z Internetu na port 1194 firewall’a o adresie 172.217.20.195 są kierowane na port 1194 routera VPN o adresie 10.1.3.112). Usługi oferowane przez producentów routerów VPN, wykorzystują najczęściej ogólnodostępne porty a urządzenia inicjują połączenie, przekierowanie portów nie jest więc konieczne (zobacz opis usługi Ubiquity w ramce).

|

Zdalny dostęp serwisowy umożliwia wczesne reagowanie Wizualizacja, sterowanie, zdalny dostęp serwisowy – te z pozoru trzy odrębne funkcje mogą być realizowane przez jedno urządzenie. Współczesne tendencje wskazują na potrzebę integracji funkcji zdalnego dostępu serwisowego w lokalnych urządzeniach sterujących. Na rynku dostępne są panele HMI z wbudowanymi funkcjami PLC, dzięki którym możliwa jest integracja funkcji sterowania i wizualizacji procesu w obrębie jednego urządzenia. Programista ma ułatwione zadanie – pracuje w jednym środowisku, np. CoDeSys. Dostępne moduły umożliwiają realizację części programu odpowiedzialnej za kontrolę obsługiwanego procesu a także stworzenie wizualizacji ułatwiającej komunikację na drodze maszyna–człowiek. Istnieją jednak procesy newralgiczne, gdzie dostęp lokalny – tylko na ekranie panelu HMI – jest niewystarczający. Inżynierowie utrzymania ruchu i kierownicy projektów chcą mieć dostęp do informacji on-line, ilustrującej zdarzenia na obserwowanym obiekcie w czasie rzeczywistym. Dostępne są rozwiązania umożliwiające przesyłanie komunikatów diagnostycznych lub alarmów w postaci wiadomości e-mail lub bezpośrednio na telefon komunikatów SMS. Takie podejście ma jedno ograniczenie – użytkownik jest informowany o problemie, ale nie może na niego reagować. Dzięki usłudze „zdalnego dostępu serwisowego” – użytkownik może obserwować pracę systemu z poziomu komputera lub urządzenia mobilnego (smartfon, tablet). Będąc z dala od miejsca, w którym pracuje maszyna ma możliwość wpływania na jej pracę przez zmianę istotnych dla procesu parametrów. |

Dobre praktyki

Umożliwienie zdalnego dostępu serwisowego nie jest oczywiście głównym zadaniem systemu sterowania. Co więcej, tego rodzaju serwis nie zawsze spotyka się z przychylną reakcją ze strony klienta, warto więc pamiętać o kilku zasadach, aby uniknąć potencjalnych problemów.

Podstawową regułą jest wykorzystanie zdalnego połączenia tylko w porozumieniu z użytkownikiem obiektu, który serwisujemy i po jego każdorazowej zgodzie. Jest to o tyle istotne, że w grę wchodzą poza uczciwością również aspekty bezpieczeństwa. Obsługa musi być poinformowana, że możliwe są zakłócenia w działaniu obiektu spowodowane modyfikacją programu sterowania czy konfiguracji urządzeń. Usunięcie awarii może spowodować np. samoczynne ponowne uruchomienie, które może być potencjalnie niezwykle groźne w skutkach.

Wszelkie zmiany dokonywane w tle, wpływające na funkcjonalność czy interfejs systemu sterowania i powodujące jego nieprzewidywalne zachowanie, nawet jeżeli nie są groźne, mogą być frustrujące kiedy dokonywane są bez wiedzy osób, których dotyczą. Dobrze zaprojektowany i wykonany system sterowania musi być przewidywalny i powtarzalny, wszelkie anomalie, nawet te nie wpływające na bezpieczeństwo, znacząco zmniejszają komfort obsługi i mogą być interpretowane jako błąd. Czasami zdarza się, że usunięcie jednego problemu, może skutkować powstaniem albo ujawnieniem się innego, dlatego podczas wszelkich modyfikacjach wskazana jest podwyższona czujność personelu.

Kolejną zasadą jest zachowanie wzmożonej czujności podczas korzystania ze zdalnego dostępu. Odpowiedzialne działania to podstawa, jeśli chodzi o jakiekolwiek modyfikacje sterowania obiektów przemysłowych i nawet przy lokalnych wykonywanych pracach serwisowych należy kilka razy wszystko przemyśleć przed zatwierdzeniem zmian, aby uniknąć kosztownych i niebezpiecznych pomyłek (straty surowców, uszkodzenia elementów mechanicznych czy straty spowodowane nieprzewidzianym postojem). W przypadku zdalnego połączenia ponosimy dodatkowo odpowiedzialność za wszelkie luki w bezpieczeństwie sieci przemysłowej i korporacyjnej, które to połączenie może spowodować.

Należy więc zawsze wybierać najbezpieczniejszą, możliwą drogę (najczęściej będzie to prawidłowo skonfigurowany i zabezpieczony tunel VPN) i dbać o regularną aktualizację oprogramowania urządzeń wykorzystywanych do zestawienia połączenia zarówno od strony obiektu, jak i serwisu zdalnego. Jeśli umożliwienie zdalnego połączenia wymaga zmian w konfiguracji zapór ogniowych, powinny to robić osoby administrujące siecią korporacyjną lub za ich zgodą inne, posiadające wymaganą wiedzę. Miejsce styku sieci prywatnych LAN z Internetem jest wyjątkowo wrażliwym punktem systemu bezpieczeństwa i niedopuszczalne są tam jakiekolwiek nieuprawnione modyfikacje. Warto, jeśli istnieje taka możliwość wykorzystać metody połączeń za pomocą portów już udostępnionych na zaporze firewall.

W systemach sterowania o szczególnej wrażliwości, występujących m.in. w branży farmaceutycznej, oprócz nacisku na odpowiednie zabezpieczanie, wymagany jest monitoring wszystkich czynności, także w przypadku wykonywania zadań serwisowych. Dobierając urządzenia do takich zastosowań warto zadbać, żeby miały one jak najbogatsze możliwości logowania zdarzeń, takich jak czas połączenia i identyfikator użytkownika a także szczegóły dotyczące jego aktywności (zwłaszcza dokonywane zmiany).

Jeżeli nie posiadamy odpowiednich umiejętności lub po prostu nie czujemy się na siłach, aby konfigurować samodzielnie zdalne połączenia, lepiej wybrać któreś z gotowych rozwiązań typu „Plug & Play”, czyli oferowane przez producentów pakiety sprzęt + usługa.

|

Ubiquity – usługa zdalnego dostępu serwisowego firmy ASEM ASEM Ubiquity jest dedykowanym i integralnym rozwiązaniem opartym na przemysłowym VPN, działającym na poziomie warstwy łącza danych, co odróżnia je od innych implementacji bazujących na L2TP/IPsec czy OpenVPN. Połączenia realizowane są jako wychodzące (domyślnie odblokowane i traktowane jako bezpieczne w większości sieci) przy użyciu ogólnie dostępnych portów HTTP (80), HTTPS (443) i portu 5935, przez co nie wymagają dodawania nowych reguł dla zapór systemowych i programów antywirusowych. Elementem systemu Ubiquity może być każde urządzenie firmy ASEM, np. komputer przemysłowy, panel operatorski, dedykowany router serii RK10/RK11 lub RM10/RM11 (wyposażony w szereg dodatkowych funkcji, np. możliwość uruchomienia wizualizacji czy system powiadomień za pomocą SMS). Oprogramowanie Ubiquity pracuje na 32- i 64-bitowych wersjach systemu Windows, także tych dostępnych dla systemów wbudowanych (Windows CE / XP Embedded). Poza udostępnianiem zdalnego połączenia usługa Ubiquity zawiera wiele dodatkowych funkcjonalności, takich jak zaawansowane narzędzia do zarządzania użytkownikami Domeny i ich uprawnieniami (z funkcją firewall, która ogranicza dostęp poszczególnych użytkowników do urządzeń lub grup urządzeń). W jej skład wchodzi także funkcja zdalnego pulpitu umożliwiająca wizualizację oraz dostęp do pulpitu Windows, narzędzie do szybkiej wymiany plików, obsługa czatu oraz możliwość zdalnego połączenia przez konfigurowalny port szeregowy (RS-232/422/485/MPI). Dostępne jest również narzędzie audytu, dzięki któremu można monitorować aktywność użytkowników Domeny (m.in. kto się łączył, z jakim urządzeniem i co robił podczas tego połączenia), możliwe jest współdzielenie Internetu przez urządzenia zdalnej podsieci i obsługa automatycznej adresacji poprzez porty WAN i LAN. Aby korzystać z usługi Ubiquity należy założyć konto (zwane Domeną Ubiquity) na serwerze producenta (opcjonalnie prywatnym). Licencja wykupywana jest jednorazowo i nie zawiera żadnych dodatkowych opłat abonamentowych. Do Domeny można przypisywać nieograniczoną liczbę urządzeń i użytkowników. Wspiera ona obsługę wielu jednoczesnych połączeń. Głównym odbiorcą usługi są integratorzy systemów, którym umożliwia serwisowanie zdalnych instalacji a nawet (gdy jest taka możliwość) ich uruchomienie oraz klienci, zainteresowani opcją zdalnego serwisu swojego obiektu. Cieszy się ona popularnością zarówno w obszarze paneli jak i routerów. Dodawanie i konfiguracja urządzeń jest szybka i prosta, przez co może być wykonana przez osoby nieposiadające specjalistycznej wiedzy z zakresu IT. Jest to znacznie wygodniejsze od mozolnej konfiguracji występującej w innych tego typu rozwiązaniach. Dużym uznaniem wśród użytkowników cieszą się szczególnie zaawansowane funkcje Domeny, które stanowią wartość dodaną systemu. |

Podsumowanie

Rozpowszechnienie w przemyśle sieci opartych na Ethernecie i związanych z nimi urządzeń zarządzających ułatwiło znacząco realizację zdalnego dostępu do systemów sterowania. Oferty producentów wykraczają już dawno poza proste modemy telefoniczne a do swoich produktów coraz częściej dołączają oni również dedykowane usługi upraszczające lub wręcz eliminujące konieczność żmudnej konfiguracji. Szeroki wybór ofert umożliwia dopasowanie optymalnego pod względem kosztów, możliwości technicznych i umiejętności osób odpowiedzialnych za uruchomienie zdalnego połączenia rozwiązania, tak aby upraszczanie pracy serwisu nie odbyło się kosztem niezawodności lub bezpieczeństwa systemu. W epoce Internetu Rzeczy zdalny serwis nie powinien być traktowany jako egzotyczny wymysł dla leniwych, ale być istotnym elementem systemu szybkiego reagowania w sytuacjach awaryjnych, uwzględnianym na etapie projektowania.

źródło: Automatyka 5/2017

Komentarze

blog comments powered by Disqus