Zapewnienie dostępu serwisowego do instalacji i maszyn

Andreas Fuß (PHOENIX CONTACT) drukuj

Większość instalacji i maszyn w sieciach produkcyjnych jest już połączona w sieć w ramach realizacji założeń projektu Przemysł 4.0, określanego również jako Przemysłowy Internet Rzeczy. W celu zapewnienia spójności danych i usług sieci produkcyjne są połączone z sieciami obejmującymi całą firmę (systemami biurowymi) oraz z Internetem. W przyszłości liczba sieci produkcyjnych połączonych w ten sposób będzie stale rosnąć.

Rozwój związany z rewolucją 4.0 stwarza szereg możliwości, jednak zapewnienie ochrony dostępu do kompleksowych sieci instalacji i urządzeń stanowi wielkie wyzwanie dla operatorów w zakresie bezpieczeństwa IT, w branży nazywanego bezpieczeństwem ICS (systemów sterowania przemysłowego). Strumienie danych dotyczących produkcji są ograniczone do określonej objętości, a maszyny i instalacje są chronione przez zastosowanie znanych oraz sprawdzonych rozwiązań, takich jak architektura bezpieczeństwa według zasady ochrony w głąb, zgodna z wymaganiami norm ISA99 oraz IEC 62443. Zapewnienie dostępu w celu wykonania konserwacji i programowania tego rodzaju systemów jest zadaniem o szczególnym charakterze.

Zagrożenie dla bezpieczeństwa

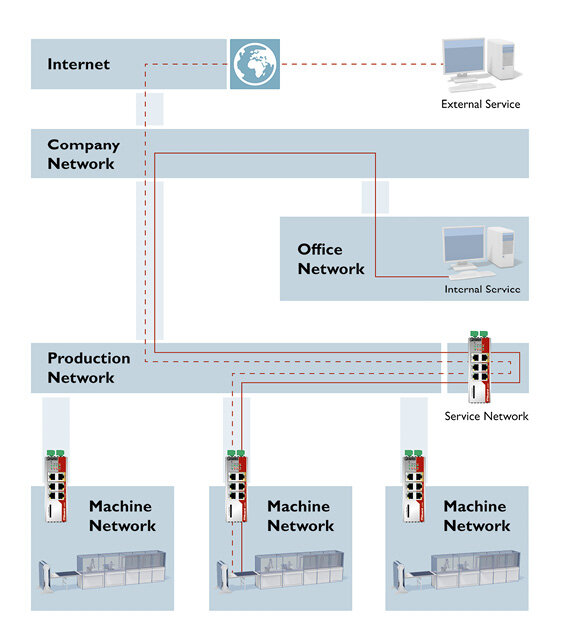

Podobnie jak w przypadku warstwowego podejścia do bezpieczeństwa IT, które przypomina strukturę cebuli, wdrażanie koncepcji ochrony w głąb w architekturze bezpieczeństwa polega na skonstruowaniu kilku warstw zabezpieczeń sieciowych, chronionych indywidualnymi ograniczeniami dostępu. Warstwa zewnętrzna jest połączona z Internetem i tym samym stanowi najmniej pewny pod względem zabezpieczenia poziom.

Poziomy bezpieczeństwa określane są także jako poziomy zaufania, przy czym poziom zaufania wzrasta wraz z każdą kolejną warstwą sieciową. Centrum „cebulowej” sieci składa się z systemów, które wymagają szczególnie wysokiego poziomu ochrony – w sieciach produkcyjnych są to maszyny i instalacje wraz z komponentami. Systemy są chronione przez konstruowanie za pomocą NAT (translacji adresów sieciowych) niewidzialnych podsieci, a także przez maskowanie i ustawienie ograniczeń dostępu, które dopuszczają tylko absolutnie niezbędne do produkcji strumienie danych.

Aby móc wykonywać zadania serwisowe i konserwacyjne, odpowiedni pracownicy w danej firmie, jak również zewnętrzni serwisanci producenta urządzeń muszą otrzymać dostęp do szczególnie chronionych obszarów sieci. W przeszłości często mogli uzyskać dostęp przez własne węzły dostępu za pośrednictwem sieci telefonicznej. Jednak takie węzły, dostępne bezpośrednio przez sieć telefonii, stwarzają znaczne zagrożenie dla bezpieczeństwa. Dzieje się tak, ponieważ osoba łącząca się może uzyskać dostęp do całej sieci i zwykle nie musi przechodzić przez proces uwierzytelniania w celu uzyskania dostępu do systemów podłączonych do danej sieci. Obecnie ten przestarzały technologicznie system jest często zastępowany popularnymi sieciami zdalnej konserwacji VPN.

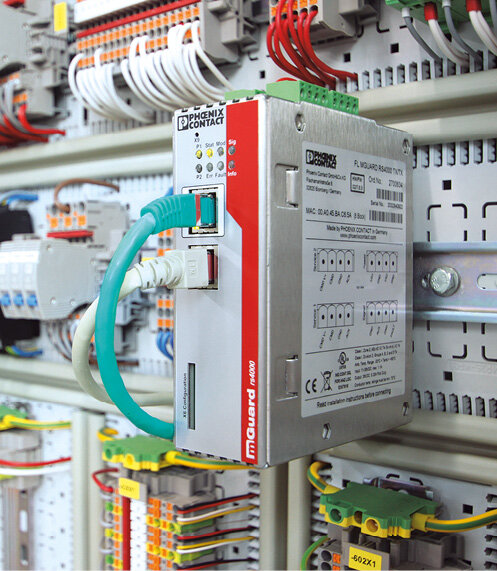

Fot. 1. Urządzenia zabezpieczające chronią poszczególne komórki produkcyjne i umożliwiają budowę stref sieci serwisowej

Konfiguracja sieci serwisowej

Opisane wcześniej rozwiązania umożliwiają weryfikację tożsamości osób upoważnionych do dostępu, jak również zaszyfrowaną transmisję danych. Jednak osoby z prawami dostępu wciąż mają swobodny dostęp do sieci chronionej. Co więcej, szyfrowanie uniemożliwia operatorom maszyn uzyskanie wglądu do danych, co oznacza, że nie mają kontroli nad danymi. W rezultacie nie jest możliwe śledzenie zdarzeń szkodliwych. Kolejny problem wynikający z tej koncepcji wiąże się z tym, że każdy producent maszyn chce stosować własny system zdalnego dostępu. Powoduje to powstawanie heterogenicznych, niemożliwych do spójnego zarządzania systemów IT. Dodatkowo zdalna konserwacja w sieci VPN nie rozwiązuje problemu zapewnienia pracownikom serwisu operatora kontrolowanego, uwierzytelnionego dostępu.

W przypadku, gdy wewnętrzni serwisanci mają przyznane prawa szerokiego dostępu do instalacji i maszyn, skutkuje to znacznym obniżeniem poziomu bezpieczeństwa. Z tego względu wymagany dostęp zawsze powinien być ograniczony do koniecznego minimum. Jednym ze sposobów osiągnięcia tego celu jest utworzenie osobnej, odizolowanej strefy sieci (sieć serwisowa) i przekazanie lub przekierowanie połączeń serwisowych. W branży IT tego typu strefy sieci są także znane pod pojęciem strefy zdemilitaryzowanej (DMZ).

Fot. 2. Budowa strefy sieci serwisowej służącej jako punkt przekazywania połączeń serwisowych umożliwia ich bezpiecznie ograniczenie i monitorowanie

Kontrola połączeń serwisowych

Urządzenia bezpieczeństwa w asortymencie Phoenix Contact FL mGuard są odpowiednie do zastosowań przemysłowych i ochrony poszczególnych komórek produkcyjnych. Dodatkowo umożliwiają tworzenie stref sieci serwisowej (fot. 1). Ze względu na ich systemowe ukierunkowanie na bezpieczeństwo ICS mają funkcje niezbędne do realizacji opisanych zadań. Sieć serwisowa jest usytuowana dokładnie na poziomie sieci produkcyjnej. Obie sieci są od siebie oddzielone i odizolowane za pomocą urządzeń zabezpieczających.

Produkty FL mGuard działają też jako punkt dostępu dla poszczególnych sieci komórek produkcyjnych (fot. 2). Sieci są w przejrzysty sposób zintegrowane z siecią serwisową za pośrednictwem połączeń VPN. Na ich bazie można budować i demontować wymagane połączenia serwisowe oparte na sieci VPN z poziomu komórek produkcyjnych. W tym celu można użyć wyłącznika kluczykowego, który kontroluje urządzenia zabezpieczające przez zintegrowane cyfrowe I/O. Alternatywnie operatorzy maszyn mogą korzystać z urządzenia HMI, które przesyła informacje o zdarzeniach zachodzących w sieci wewnętrznej. Metoda ta umożliwia operatorom stałe sterowanie wszystkimi połączeniami serwisowymi. Zasady zapory w ramach połączeń VPN mogą określać autoryzowany dostęp do serwisu. Jeśli korzystanie z połączeń VPN w sieciach wewnętrznych jest zabronione, takie same funkcje zapewnia GRE (Generic Routing Encapsulation) – funkcja tunelowania i warunkowej zapory (lub wymienne zestawy reguł zapory).

Fot. 3. Podczas serwisowania technicy operatora maszyny są zintegrowani z siecią za pośrednictwem połączenia VPN lub bezpośredniego dostępu

Aktywacja dynamicznych reguł zapory

Zewnętrzni serwisanci producenta maszyny są podłączeni do serwisowej strefy sieciowej za pomocą VPN (fot. 3). Phoenix Contact oferuje odpowiednie rozwiązania dla tej aplikacji z zastosowaniem Secure Client VPN FL mGuard lub FL mGuard Smart2 VPN. Technicy operatora maszyny również mogą być podłączeni za pośrednictwem połączeń VPN lub przez bezpośredni dostęp do sieci. Dostęp może być skonfigurowany w taki sposób, że dany technik musi dokonać autoryzacji przez zaporę urządzeń zabezpieczających użytkownika. Ten proces otwiera możliwość aktywacji dynamicznych reguł zapory dla określonych użytkowników. Opisane zasady stosuje się do adresów IP, które są używane do uwierzytelniania. Dzięki temu każdy technik ma jedynie ograniczony, konieczny dostęp, a więc możliwe jest tworzenie koncepcji bezpieczeństwa wielopoziomowego. Jeżeli operator akceptuje rozwiązania VPN preferowane przez producenta maszyny, w strefie sieci serwisowej powinny być umieszczone odpowiednie urządzenia końcowe.

Zapewnienie dostępu serwisowego do instalacji i maszyn daje operatorom znaczące korzyści, ale także oznacza duże wyzwania w zakresie bezpieczeństwa dostępu. Odpowiednie strategie i specjalne technologie umożliwiają sprostanie im, a tym samym obniżenie kosztów konserwacji przy jednoczesnym zwiększeniu dostępności.

Prawidłowa realizacja koncepcji

Eksperci bezpieczeństwa ICS Phoenix Contact pomagają klientom analizować i oceniać istniejącą infrastrukturę i jej komponenty. Opracowują rozwiązania ochrony systemów, jak również zapewnienia bezpiecznych opcji dostępu. Bardzo ważne jest, by specjaliści realizowali koncepcje w taki sposób, aby wszystkie systemy działały płynnie i współdziałały ze sobą. Bezpieczeństwo nie jest jednak koncepcją statyczną. Jego elementy muszą być stale stosowane, od użytkownika do administratora, także przez pracowników zapewnienia bezpieczeństwa, a wszystkie zaangażowane osoby muszą mieć taki sam poziom wiedzy. Dlatego Phoenix Contact oferuje szkolenia i seminaria oraz regularną kontrolę sposobu, w jaki koncepcje bezpieczeństwa są wdrażane i stosowane w firmach (fot. 4). Oferty te dotyczą wszystkich sektorów i obejmują wszelkie tematy związane z cyberbezpieczeństwem.

PHOENIX CONTACT Sp. z o.o.

ul. Bierutowska 57-59, 51-317 Wrocław

tel. 71 39 80 410

www.phoenixcontact.com

źródło: Automatyka 10/2017

Komentarze

blog comments powered by Disqus